امنیت WLAN: بهترین روشها برای حفظ امنیت شبکههای بی سیم

با دنبال کردن شیوههای حفظ امنیت شبکه بی سیم که در این مقاله آمده است میتوانید اطمینان حاصل کنید که WLAN شرکت شما در برابر تهدیدها و آسیبپذیریهای اصلی محافظت میشود.

برای بسیاری از مشاغل، اترنت سیمی دیگر کارایی ندارد. در عوض، Wi-Fi به فناوری دسترسی به شبکه برای کاربران و نقاط پایانی تبدیل شده است.

شبکههای محلی بیسیم یا WLAN، مزایای زیادی نسبت به جایگزینهای سیمی خود دارند. آنها قابل اعتماد و انعطافپذیر بوده و میتوانند هزینه نصب و راهاندازی را کاهش دهند. WLANها جابجاییپذیر و مقیاسپذیر بوده و قابلیت نصب آسان و عدم وابستگی به مکان فیزیکی را دارند.

با وجود این مزایا، یک نقطه ضعف بزرگ نیز وجود دارد: امنیت.

ماهیت بدون مرز Wi-Fi در ترکیب با مجموعهای مبهم از تکنیکهای احراز هویت مدرن و قدیمی، کنترل دسترسی و رمزگذاری، امنیت WLAN را به یک چالش بزرگ تبدیل کرده است.

تجزیه و تحلیل امنیت WLAN موضوع پیچیدهای است. برای شروع، درباره برخی تهدیدات رایج WLAN که شرکتها در زمانی که سیاست امنیتی صحیح وجود ندارد با آن مواجه میشوند، صحبت میکنیم.

سپس، تاریخچه تکامل امنیت WLAN و بهترین تکنیکها از نظر مهندسان امنیت امروزی را بررسی میکنیم. در نهایت، برخی از دستورالعملهای امنیتی برای داشتن بهترین عملکرد WLAN را شرح میدهیم.

تهدیدها و آسیب پذیریهای WLAN

تهدیدهای امنیت سایبری WLAN میتوانند منجر به از دست دادن دادهها، آلودگی به بدافزار، حملات DDoS و سناریوهای زیانبار دیگر شود. تهدیدها و آسیبپذیریهای زیادی وجود دارد که باید از آنها آگاه بود، از جمله:

- جعل IP یا IP spoofing: اگر مهاجم بتواند با موفقیت به WLAN شرکتی متصل شود، میتواند از ابزارهایی برای جعل هویت یا جعل دستگاههای مورد اعتماد با تغییر آدرس IP مبدا در هدر بسته استفاده کند.

دستگاههای دریافت کننده نیز ممکن است ناآگاهانه بستههای جعلی را بپذیرند. باتنتهای DDoS و حملات Man-in-the-Middle از رایجترین تاکتیکهای مورد استفاده در جعل IP هستند.

- جعل کش DNS یا DNS cache spoofing/poisoning: جعل DNS عمل قرار دادن یک دستگاه غیرمجاز روی WLAN برای جعل سرور DNS است که سایر مشتریان متصل استفاده میکنند. کاربران و دستگاههایی که میخواهند به یک منبع از راه دور مطمئن مانند یک وبسایت دسترسی پیدا کنند، توسط سرور DNS جعلی به یک سرور مخرب هدایت میشوند.

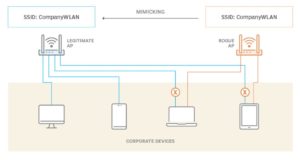

- Rogue/evil twin access points (APs): این مورد زمانی اتفاق میافتد که افراد بد نیت یک AP بیسیم را که از همان شناسه مجموعه سرویس (SSID) یا ظاهرا مشابه استفاده میکند، مستقر میکنند.

کاربران ناآگاه به دستگاه مهاجم متصل میشوند، که میتوان در آن ترافیک را ضبط و نظارت کرد، یا حتی به مقاصد مخرب هدایت کرد.

- War driving: هنگامی که سیگنالهای WLAN در خارج از دیوارهای شرکت و در فضاهای عمومی منتشر میشوند، راهاندازان جنگ به جستجوی WLANهای باز یا قابل بهرهبرداری میپردازند تا از آن برای دسترسی رایگان به اینترنت به نام piggybacking یا به دلایلی مانند تلاش برای یافتن و سرقت دادههای حساس شرکت استفاده کنند.

چگونه امنیت WLAN در طول زمان تکامل یافته است؟

نسخههای اولیه Wi-Fi به جای تمرکز روی امنیت بیشتر، بر اتصال متمرکز بودند. به همین دلیل پروتکلهای امنیتی WLAN برای ارائه دسترسی ایمن طراحی شدند.

– WEP

استاندارد محرمانگی معادل ارتباط سیمی (WEP) که در اواخر دهه 1990 معرفی شد، اولین تلاش برای جلوگیری از دسترسی هکرها به ترافیک بی سیم بود، اما دارای نقصهای بسیاری بود.

WEP برای احراز هویت دستگاهها تنها به کلیدهای از پیش مشترک (PSK) متکی بود. با این حال، PSKها به اندازه کافی و بطور مکرر تغییر نمیکردند و هکرها دریافتند که میتوانند از ابزارهای ساده برای شکستن کلید رمزگذاری شده استاتیکی تنها در چند دقیقه استفاده کنند. WEP در حال حاضر ناامن در نظر گرفته میشود و نباید برای استفاده شرکتی بکار گرفته شود.

– WPA

در سال 2003 استاندارد جدیدی به نام دسترسی حفاظت شده وای فای (WPA) معرفی شد و مکانیزم رمزگذاری ایمنتری را ارائه داد. WPA اولیه از یک پایه رمزگذاری کلید قویتر برای هر بسته استفاده میکند که پروتکل یکپارچگی کلید زمانی نامیده میشود.

WPA2 که در سال 2004 منتشر شد، مدیریت پیکربندی را آسانتر کرد و استاندارد رمزگذاری پیشرفته را برای حفاظت امنیتی قویتر اضافه کرد.

WPA3 که در سال 2018 معرفی شد، از مکانیسمهای رمزگذاری قویتری استفاده میکند. با این حال، از آنجایی که یک استاندارد نسبتاً جدید است، بسیاری از دستگاههای قدیمی نمیتوانند از WPA3 پشتیبانی کنند.

در نتیجه، امروزه سازمانها معمولاً ترکیبی از سه پروتکل WPA را برای محافظت از شبکههای WLAN شرکت خود به کار میگیرند.

WPA معمولاً با استفاده از یکی از دو روش مختلف توزیع کلید احراز هویت، پیکربندی میشود:

- WPA شخصی که با نام WPA-PSK نیز شناخته میشود، بر اساس رمز عبور مشترکی است که کاربران برای دسترسی به شبکه از آن استفاده میکنند. از آنجایی که این تکنیک احراز هویت مشترک است، نسبت به WPA سازمانی از امنیت کمتری برخوردار است.

- WPA سازمانی که به عنوان پروتکل احراز هویت WPA قابل توسعه (WPA-EAP) نیز شناخته میشود، از شمارهگیری احراز هویت از راه دور در سرویس کاربر 1X برای اتصال به پایگاه داده کاربر حاوی نامهای کاربری و گذرواژههای فردی استفاده میکند.

با WPA-EAP، هر کاربر باید یک نام کاربری معتبر و رمز عبور مرتبط را قبل از دسترسی به WLAN وارد کند. این روش از آن جهت امن در نظر گرفته میشود که هیچ رمز عبوری بین کاربران و دستگاهها به اشتراک گذاشته نمیشود.

مهمترین نکتهها در خصوص امنیت WLAN

شرکتها باید یک استراتژی منسجم و دقیق برای محافظت از WLANهای خود در برابر از دست دادن دادهها و دسترسیهای غیرمجاز را برنامهریزی و اجرا کنند. درحالیکه امکانات امنیتی نهایی به سطح حفاظت مورد نیاز و بودجه موجود بستگی دارد، نکات و تکنیکهای مهمی در ابتدای امر وجود دارند.

مانند هر مساله امنیتی، مطمئن شوید که سیاستهای امنیتی فناوری اطلاعات شما الزامات دسترسی را تعریف میکنند: چه کسی به چه چیزی و چه زمانی نیاز دارد؟ که شامل کارکنان از راه دور و در حال حرکت نیز میشود.

شیوههای دیگر عبارتند از:

- تقسیم کاربران و دستگاههای Wi-Fi توسط SSID

دپارتمانها و دستگاهها از WLAN به روشهای مختلف استفاده میکنند. بنابراین، هر دستگاهی را نمیتوان با استفاده از یک استاندارد ایمن کرد.

یکی از راههای محافظت از دستگاههایی که میتوانند مثلاً WPA سازمانی را پشتیبانی کنند -از دستگاههایی که فقط میتوانند از WPA شخصی پشتیبانی کنند- تقسیم منطقی دستگاههای قدیمی به یک SSID جداگانه است. پس از تقسیمبندی، سیاستهای دسترسی را میتوان در اطراف نقاط پایانی با ایمنی کمتر قرار داد.

- Wi-Fi مهمان

برای آن دسته از کاربران و دستگاههایی که فقط به اینترنت نیاز دارند، یک SSID Wi-Fi مهمان جداگانه تنظیم کنید. سیاستهای دسترسی میتوانند از برقراری ارتباط با هر کاربر یا دستگاهی در شبکه شرکتی ممانعت به عمل آورند، درحالیکه همچنان ترافیک متصل به اینترنت را به صورت ایمن فراتر از حاشیه شبکه ارائه میکنند.

- قدرت سیگنال به درون نواحی ناامن کشیده میشود

سطح قدرت APهای نصب شده در نزدیکی دیوارهای خارجی باید به دقت تنظیم شوند تا هرگونه نشتی به پارکینگهای مجاور یا میدانهای عمومی کاهش یابد. انجام این کار به محافظت در برابر تداخل بی سیم خارجی کمک نموده و همچنین احتمال اتصال موفق یک کاربر غیرمجاز به شبکه را کاهش میدهد.

- تشخیص AP سرکش

اکثر پلتفرمهای WLAN سازمانی شامل ابزارهایی هستند که میتوانند بر محدوده فرکانس بیسیم 802.11 برای شناسایی APهای سرکش یا آنهایی که بطور بالقوه SSIDهای شرکتی را جعل میکنند، نظارت کنند.

- مقایسه احراز هویت 1X با PSK

در صورت امکان، کاربران و دستگاهها را با استفاده از 802.1X احراز هویت کنید، برخلاف PSK این امر نیاز به تعویض دستی PSK ها را چندین بار در سال کاهش میدهد.

همچنین از اشتراک گذاری PSK ها که به طور بالقوه میتواند منجر به استفاده هکرها از Wi-Fi برای دسترسی غیرمجاز به شبکه شرکت شود جلوگیری میکند.

- تنظیمات پورت سوییچ شبکه LAN

پورتهای سوبیچی که APهای بیسیم را به شبکه LAN شرکت متصل میکنند، با در نظر گرفتن امنیت پیکربندی کنید.

آدرسهای IP مدیریت AP را روی یک شبکه محلی مجازی تقسیمبندی شده قرار دهید، و اجازه دهید فقط VLANهای خاص به APها متصل شوند. از تکنیکهای امنیتی پورت آدرس کنترل دسترسی رسانه ایستا برای محافظت در برابر افرادی که یک AP را جدا کرده و یک دستگاه غیرمجاز را به شبکه LAN متصل میکنند، استفاده کنید.

- استفاده از ابزارهای امنیتی خارجی که میتوانند WLANها را ایمنتر کنند

ابزارهای دیگر را برای محافظت از کاربران، دستگاهها و دادههای منتقل شده از طریق WLAN بکار گیرید. به عنوان مثال میتوان به موارد زیر اشاره کرد:

- کنترل دسترسی به شبکه یا پلتفرمهای مدیریت نقطه پایانی یکپارچه برای ارائه کنترلهای دسترسی دقیق.

- فنآوریهای VPN برای محافظت از زمانی که دادههای حساس از طریق اتصالات Wi-Fi ناامن منتقل یا دریافت میشوند.

- پلتفرمهای شناسایی و پاسخ شبکه مبتنی بر هوش مصنوعی که میتوانند بر جریانهای ترافیک نظارت کرده و هنگامی که کاربران، دستگاهها یا جریانهای ترافیکی از رفتار عادی منحرف میشوند، به پرسنل هشداری مبنی بر اینکه ممکن است نوعی تهدید WLAN رخ دهد، میدهند.

سایر شیوههای امنیتی استاندارد نیز میتوانند اعمال شوند، از جمله:

- استفاده از فایروال و ضد بدافزار.

- اطمینان از دسترسی ایمن از راه دور از طریق VPN، دسترسی به شبکه Zero Trust یا حاشیه سرویس دسترسی امن

- بروزرسانی منظم اپلیکیشنهای استفاده شده بر روی دستگاهها و کاربران و دستگاههای ارتباط دهنده AP و دستگاههای ارتباط گیرنده کاربران Client

- تغییر هر گونه اعتبار پیش فرض.

- آموزش کاربران در مورد امنیت.

- بروز بودن با تهدیدات امنیتی فعلی

![آموزش فیلتر کردن وبسایتها با فایروال فورتی گیت [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2024/10/Fortigate-Webfiltering-240x144.png)

![مقایسه فایروالهای فورتیگیت 120G و 100F و 200F [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2024/09/comparison-of-120g-100F-200f-240x144.png)

![Fortiguard AI-Powered [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2024/09/Fortiguard-AI-Powered-240x144.png)

![نحوه پیکربندی فورتی گیت به عنوان DHCP Server [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2024/08/FortiGate-As-DHCP-Server-240x144.png)