فایروال چیست و انواع آن کدامند؟ [معرفی فایروال نرم افزاری و سخت افزاری]

در سیستم ارتباطات و شبکههای امروزی، استفاده از اینترنت تقریبا در همه بخشها تکامل یافته است. رشد نرخ استفاده از اینترنت، علاوه بر این که مزایایی به همراه داشته، باعث سهولت در ارتباطات روزمره با اهداف شخصی و سازمانی شده است.

از طرف دیگر باعث به وجود آمدن مشکلاتی از قبیل مسائل امنیتی و هک شدن نیز شده است. از این رو، وجود دستگاهی تحت عنوان فایروال به منظور محافظت از رایانه شخصی و دادههای سازمان جهت مقابله با این تهدیدات امنیتی، امری ضروری و غیر قابل اجتناب میباشد.

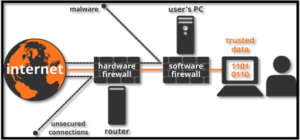

به عبارت ساده، فایروالها جهت ایمنسازی فرایند ارتباطی بین شبکههای مختلف، طراحی شدهاند. فایروال یک نرم افزار و یا یک سخت افزار میباشد که دادهها را در شبکههای مختلف بررسی مینماید و سپس یا آنها را مجاز در نظر میگیرد یا اجازه ارتباط با شبکه شما را نمیدهد.

این فرایند توسط مجموعهای از دستورالعملهای امنیتی از پیش تعریف شده، اداره میشود. در این مقاله آموزشی، به بررسی جنبههای مختلف فایروال و کاربردهای آن میپردازیم.

فایروال یا دیوار آتش چیست؟

یک فایروال دستگاه یا ترکیبی از سیستمهای مختلف است که بر جریان ترافیک بین بخشهای متمایز شبکه نظارت میکند. یک فایروال به منظور محافظت از شبکه در مقابل تهدیدات و همچنین ممانعت از آنها در سطوح از پیش تعیین شده استفاده میگردد.

فایروال نه تنها جهت امنیت سیستم در مقابل تهدیدات خارجی استفاده میشود، بلکه در مقابل تهدیدات داخلی نیز، امنیت را برقرار مینماید.

مشخصات یک فایروال خوب چیست؟

یک فایروال خوب میبایست به تنهایی برای مقابله با تهدیدات داخلی و خارجی کافی باشد و قادر به مقابله با نرم افزارهای مخرب مانند worm هایی که به شبکه دسترسی پیدا میکنند، باشد.

در ضمن باید سیستم شما را به هنگام ارسال غیر مجاز دادهها، متوقف نماید. به عنوان مثال، فایروال همیشه بین یک شبکه خصوصی و اینترنت که یک شبکه عمومی است، وجود دارد؛ بنابراین ورودیها و خروجیها را بارزسی و فیلتر مینماید.

به یاد داشته باشید انتخاب یک فایروال با دقت بالا به منظور ایجاد امنیت در سیستم، بسیار حائز اهمیت است. فایروالها، امنیت دستگاهها را از طریق مجاز شمردن یا محدود کردن ترافیک شبکه، تاییدیه، تغییر آدرس و امنیت محتوا فراهم مینمایند.

فایروالها، امنیت را به صورت کاملا مستمر و شبانهروزی ضمانت مینمایند؛ پس میتوان گفت خریداری فایروال برای سازمانها به نوعی سرمایهگذاری محسوب میشود و دیگر هیچ نگرانی در صورت بروز تهدیدات وجود ندارد.

شرکت ستاک فناوری ویرا، فایروالهای کمپانی فورتی نت با نام فورتی گیت، فورتی وب و فورتی آنالایزر که در حوزه امنیت، جایگاه بسیار بالایی را برای سالها از آن خود کرده است، به کاربران توصیه مینماید. این فایروالها به عنوان تجهیزات بسیار قدرتمند، از محبوبیت بسیار بالایی برخوردار هستند.

کمپانی فورتی نت، محصولات متنوعی را بر اساس نیازهای مختلف سازمانها در مقیاسهای مختلف ارائه نموده است. فایروالهای نسل جدید فورتیگیت که با نام NGFW شناخته میشوند.

فایروال نرم افزاری و سخت افزاری

یک فایروال سخت افزاری فقط در برابر تهدیدات خارجی از شبکه یک سازمان محافظت مینماید. چنانچه کارمندی در یک سازمان، با لپ تاپ شخصی خود به شبکه وصل شود، دیگر نظارت و امنیتی وجود نخواهد داشت.

از سوی دیگر، فایروال نرم افزاری در صورتی که بر روی تمامی دستگاههایی که به شبکه متصل میشوند، نصب شده باشد، امنیت host-based را برقرار مینماید؛ در نتیجه سیستم را در مقابل خطرات خارجی و داخلی محافظت مینماید.

تهدیدات شبکه

در اینجا لیستی از تهدیدات شبکه به صورت خلاصه آورده شده است:

-

- Worm ها، denial of service (Dos) ، Trojan horse ها مثالهایی از تهدیدات شبکه به شمار میروند که برای تخریب سیستمهای شبکهای رایانهای مورد استفاده قرار میگیرند.

- ویروسهای Trojan horse نوعی از بدافزارها هستند که عملکرد مشخصی در سیستم دارند. در حقیقت، سعی بر دسترسی غیر مجاز بر منابع شبکه دارند. در شرایطی که این ویروسها به سیستم شما راه پیدا کنند، امکان هک کردن به هکرها داده میشود. این ویروسها بسیار خطرناک هستند به طوری که حتی میتوانند باعث خراب شدن رایانه شما شوند، و یا دادههای مهم را تغییر دهند یا از بین ببرند.

- computer worms گروهی از بدافزارها هستند که از پهنای باند و سرعت شبکه، برای انتقال یک کپی از آنها به کامپیوتر دیگری در شبکه استفاده میکنند. آنها با تغییر دادن یا خراب کردن database در رایانهها، منجر به آسیب رایانه میگردند.

- worm ها قادر به نابودی فایلهای رمزگذاری شده هستند، و همچنین میتوانند خودشان را به عنوان ضمیمه به ایمیل بچسبانند تا از طریق اینترنت به شبکه منتقل گردند.

حفاظت از طریق فایروال

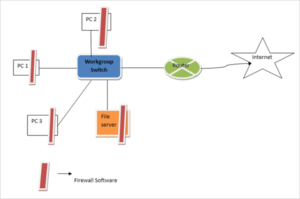

در شبکههای کوچک، امنیت هر یک از دستگاههای شبکه را میتوان از طریق نصب نرم افزار، غیر فعال کردن دستگاههای غیر ضروری و همچنین نصب نرم افزارهای امنیتی در داخل آن، برقرار کرد.

همان طور که در شکل زیر نشان داده میشود، در چنین شرایطی نرم افزار فایروال بر روی هر دستگاه یا سرور نصب شده است و به گونهای تنظیم شده که تنها ترافیک ذکر شده میتواند به دستگاه وارد شود و از آن خارج گردد. اما این روش فقط برای شبکههایی در مقیاسهای کوچک مناسب میباشد.

در مورد شبکههایی در مقیاس بزرگ، میتوان گفت تنظیمات دستی فایروال برای هر node تقریبا غیر ممکن میباشد. راه حلی که جهت ارائه امنیت شبکه برای شبکههای بزرگ در نظر گرفته میشود، سیستم امنیت متمرکز میباشد.

با استفاده از یک مثال در شکل زیر نشان داده میشود که راه حل امنیتی فایروال با خود روتر اجرا میشود، و همچنین اجرای خطمشیهای امنیتی سادهتر میگردد. ترافیک ورودی و خروجی، تنها با کمک یک دستگاه قابل کنترل میباشد. در ضمن یکی از مزیتها آن، مقرونبهصرفه بودن است.

فایروال و مدل مرجع OSI

یک سیستم فایروال میتواند بر روی پنج لایه مدل مرجع OSI کار کند. اما بیشتر آنها فقط بر روی چهار لایه data-link ، network ، transport و application اجرا میشوند. تعداد لایههای به کار گرفته شده توسط فایروال، بستگی به نوع فایروال استفاده شده دارد. به میزانی که یک فایروال کارآمد باشد، به همان میزان از تعداد لایههای بیشتری محافظت مینماید.

- مقابله با تهدیدات داخلی

بیشتر حملات شبکهای، از نوع داخلی هستند، بنابراین فایروال میبایست قادر به مقابله با این نوع حملات باشد.

در اینجا به ذکر چند نمونه از حملات داخلی پرداختهایم:

-

- حملات سایبری مخرب: رایجترین نوع حملات داخلی به شمار میروند. ادمین سیستم یا هر کارمند دیگری از بخش IT که به سیستم شبکه دسترسی داشته باشد، قادر است ویروسهایی را جهت به سرقت بردن اطلاعات مهم یا آسیب به سیستم شبکه، به کار گیرد.

راه حل ارائه شده جهت مقابله با این مشکل، نظارت بر فعالیت تک تک کارمندان و همچنین محافظت از شبکه داخلی با استفاده از چندین لایه پسورد برای هر یک از سرورها میباشد. یکی دیگر از راههای محافظت از سیستم، دسترسی دادن به تعداد کمتری از کارمندان است.

-

- محتوای مخرب: هریک از کامپیوترهای هاست مربوط به شبکه داخلی سازمانها قادر به دانلود محتوای مخرب میباشند؛ بنابراین بهتر است سیستم هاست، دسترسی محدود به اینترنت داشته باشد و تمامی مرورگرهای غیر ضروری مسدود شوند.

- درز اطلاعات از هریک از کامپیوترهای هاست از طریق pen drive، هارد دیسک یا CD-ROM نیز به عنوان یک تهدید داخلی به شمار میرود که ممکن است منجر به نشت اطلاعات مهم به خارج از سازمان و یا به رقبا گردد. این مشکل را میتوان با غیرفعال کردن پورتهای USB مربوط به دستگاه هاست کنترل نمود تا نتوان هیچ دادهای را خارج نمود.

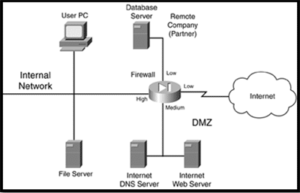

- شبکه DMZ

یک demilitarized zone یا DMZ توسط اکثر فایروالها به منظور محافظت از دادهها و منابع استفاده میشود. DMZ ها به منظور دادن دسترسی به کاربران خارجی به منابعی مانند email server، DNS server و صفحات وب، بدون آشکار کردن شبکه داخلی به کار گرفته میشوند. این امر به عنوان یک حائل یا سپر بین بخشهای متمایز در شبکه رفتار میکند.

به هر بخش در سیستم فایروال یک سطح امنیتی اختصاص داده میشود. به عنوان مثال کم، متوسط و زیاد. به صورت معمول، یک ترافیک از سطح بالاتر به سطح پایینتر جریان میباید. برای این که ترافیک از سطح پایین به سطح بالا جریان داشته باشد، میبایست مجموعه متفاوتی از قوانین فیلترینگ، اعمال گردد.

حهت انتقال ترافیک از سطح امنیتی پایینتر به سطح امنیتی بالاتر، میبایست دقت بالایی در مورد نوع ترافیک مجاز داشت. سیستم فایروال را فقط برای ترافیکهای ضروری unlock مینماییم و بقیه انواع ترافیک توسط configuration مسدود میشود.

از یک فایروال برای جدا کردن قسمتهای متمایز شبکه استفاده میشود.

رابطهای مختلف به شرح زیر هستند:

-

- لینک به اینترنت با کمترین سطح امنیت

- لینک به DMZ با سطح متوسط به دلیل وجود سرورها

- لینک به سازمان با امنیت متوسط

- بالاترین سطح امنیت به شبکه داخلی اختصاص یافته است

محافظت از طریق فایروال با DMZ

قوانینی که به سازمان اختصاص داده شدهاند، عبارتند از:

- دسترسی از سطح بالا به سطح پایین مجاز میباشد.

- دسترسی از سطح پایین به سطح بالا مجاز نمیباشد.

- دسترسی به سطح معادل نیز مجاز نمیباشد.

با استفاده از مجموعه قوانین گفته شده بالا، جریان ترافیک مجاز به صورت خودکار به صورت زیر است و هرگونه جریان ترافیک دیگری مسدود میشود.

- دستگاههای داخلی به DMZ ، remote organization و internet

- DMZ به remote organization و internet

اجزا اصلی سیستم فایروال

اجزا اصلی یک سیستم فایروال شامل:

- Perimeter router

- Firewall

- safe tunnels

- IDS

1- Perimeter Router

دلیل اصلی استفاده از آن ایجاد یک لینک به سیستم شبکه عمومی مانند اینترنت یا یک سازمان متمایز است. این مسیریابی بستههای داده را با دنبال کردن یک پروتکل مسیریابی مناسب انجام میدهد. در ضمن میتوان اطلاعاتی در مورد فیلترینگ دادهها و آدرسها بدست آورد.

همان طور که گفته شد وظیفه اصلی آن، فراهم کردن سطح مشخصی از امنیت و نظارت بر ترافیک بین سطوح مختلف است. بیشتر فایروالها به منظور ایجاد امنیت در برابر تهدیدات خارجی، در نزدیکی router قرار دارند، اما گاهی هم به منظور ایجاد امنیت در برابر تهدیدات داخلی در شبکه داخلی قرار دارد.

3- Safe Tunnels

وظیفه اصلی آن ایجاد ارتباط امن بین دو دستگاه، دو شبکه یا بین شبکه و دستگاه است و شامل رمزگذاری، احراز هویت و اطمینان از packet-reliability است. دسترسی از راه دور ایمن مربوط به شبکه را فراهم نموده و در نتیجه، ارتباط بین دو شبکه WAN با هم را برقرار میکند، بدون این که به صورت فیزیکی به هم وصل شده باشند.

4- IDS

عملکرد آن شناسایی، پیشگیری، تحقیق و رفع حملات غیر مجاز است. یک هکر به روشهای مختلفی میتواند به یک شبکه حمله کند. IDS راهحلهای امنیتی هوشمندانهای جهت مقابله با انواع مختلف حمله ارائه میدهد.

IDS دو نوع راه حل ارائه میدهد: network-based و host-based

راه حل network-based باید تا حدی ماهرانه باشد که اگر حملهای مشاهده شد، توان دسترسی به سیستم فایروال را داشته باشد و پس از لاگین شدن بتواند حملات ناخواسته را مسدود نماید.

راه حل host-based نوعی نرم افزار است که بر روی دستگاه میزبان مانند لپ تاپ یا سرور اجرا میشود و تهدید را فقط در مورد آن دستگاه نشان میدهد. بهتر است راهحلهای IDS ، تهدیدات شبکه را از نزدیک مورد بررسی قرار دهد و به موقع گزارش دهد و همچنین اقدامات لازم در مقابل حملات را انجام دهد.

نحوۀ قرارگیری اجزا و مولفههای فایروال

پیشتر در مورد اجزا اصلی سیستم فایروال صحبت کردهایم. حال قصد داریم در مورد نحوه قرارگیری این اجزا توضیح دهیم.

در این قسمت به کمک یک مثال طراحی شبکه نشان داده میشود. اما نمیتوان گفت این شبکه ایمن است، زیرا هر شبکه محدودیتهای خاص خودش را دارد.

Perimeter Router دارای یک سری ویژگیهای فیلترینگ اساسی است که در هنگام نفوذ به شبکه، مورد استفاده قرار میگیرند. در شرایطی که Perimeter Router توان فیلترینگ را نداشته باشد، یکی از اجزاء IDS به منظور شناسایی حملات قرار داده میشود. در نتیجه، ترافیک از طریق فایروال عبور میکند.

فایروال اقدام به سه سطح امنیتی مینماید: سطح پایین برای اینترنت به معنای سمت بیرونی، سطح متوسط برای DMZ و سطح بالا برای شبکه داخلی. بر طبق قوانین، ترافیک تنها از اینترنت به سرور وب مجاز میباشد.

بقیه جریان ترافیک از سمت پایین به سمت بالا، محدود شده است؛ البته جریان ترافیک از سطح بالا به سطح پایین مجاز میباشد، به طوری که میتوان گفت ادمین جهت لاگین شدن به سرور DMZ باید وارد شبکه داخلی شود.

در این طرح از یک روتر داخلی جهت route کردن packet ها به صورت داخلی استفاده میشود و اقدامات مربوط به فیلترینگ را انجام میدهد.

مزیت این طرح این است که دارای سه لایه امنیتی packet filtering perimeter router، IDS و firewall میباشد. نقطه ضعف آن هم این است که هیچ IDS در شبکه داخلی نیست بنابراین نمیتواند به راحتی از حملات داخلی جلوگیری کند.

نکات مهم در طراحی:

-

- جهت بالا بردن امنیت بهتر است در مرز شبکه از Packet-filtering firewall استفاده شود.

- هر سروری که در معرض شبکه عمومی مانند اینترنت قرار دارد، در DMZ قرار گیرد. سرورهایی که شامل دادههای مهم هستند با نرم افزارهای فایروال host-based از داخل تجهیز شوند. در ضمن تمامی unwanted service های سرورها غیر فعال شوند.

- در صورتی که شبکه دارای سرور database مهمی مانند سرور HLR، IN و SGSN باشد که برای عملیات موبایل مورد استفاده قرار میگیرد، بهتر است چندین DMZ به کار گرفته شود.

- اگر شعب دیگر سازمان به عنوان منبع خارجی، قصد داشته باشند به یک سرور مستقر در شبکه داخلی، دسترسی ایمن داشته باشند، میبایست از تانلهای امن استفاده گردد.

- برای منابع داخلی مهم مانند R&D یا منابع مالی بهتر است جهت نظارت و پرداختن به حملات داخلی از IDS استفاده شود. به منظور ایجاد امنیت بیشتر در شبکه داخلی، میتوان سطح امنیتی را به صورت جداگانه اعمال کرد.

- برای خدمات Email، ابتدا باید تمامی ایمیلهای خروجی از طریق سرور ایمیل DMZ گذر کنند و سپس از برخی نرم افزارهای امنیتی جهت دور نگه داشتن حملات داخلی استفاده شود.

- برای ایمیلهای ورودی، علاوه بر سرور DMZ بهتر است نرم افزارهای host-based ضد ویروس و ضد اسپم نصب شوند و با هر ورودی ایمیل اجرا شوند.

مدیریت فایروال

حال که اجزا اصلی سیستم فایروال خود را انتخاب کردهایم، زمان آن رسیده که تنظیمات سیستم شبکه را انجام دهیم. برای انجام تنظیمات نرم افزار فایروال از Command line interface (CLI) و graphic user interface (GUI) استفاده میشود.

به عنوان مثال محصولات سیسکو هر دو روش تنظیمات را پشتیبانی مینمایند. امروزه در اکثر شبکهها از Security device manager (SDM) که یکی از محصولات کمپانی سیسکو نیز میباشد، جهت پیکربندی روترها و فایروالها استفاده میشود.

مدیریت کارآمد، یکی از اجزا کاملا ضروری پیادهسازی سیستم فایروال به صورت کاملا یکپارچه به شمار میرود. افرادی که سیستم امنیتی را مدیریت میکنند، باید در این زمینه مهارتهای لازم را داشته باشند، زیرا هیچ خطای انسانی پذیرفته نیست. از هر نوع خطای configuration باید اجتناب شود.

هر بار که configuration بهروزرسانی میشود، وظیفه مدیر سیستم این است که چندین بار کل فرایند را بررسی کند تا نقطه ضعفی برای سوء استفاده هکرها باقی نمانده باشد. بهتر است از یک نرم افزار مدیریتی برای بررسی تغییرات ایجاد شده، استفاده نمود.

هر تغییر عمده configuration در سیستمهای فایروال، نمیتواند مستقیما بر روی شبکههای بزرگ در حال اجرا اعمال شود، زیرا هر عملکرد ناموفقی ممکن است منجر به خسارت بزرگی در شبکه گردد و یا اجازه ورود ترافیک ناخواسته را به سیستم بدهد.

بنابراین، در وهله نخست بهتر است این مراحل به صورت آزمایشی انجام شوند و بعد از بررسی نتایج و در صورت مثبت بودن در شبکه اصلی اجرا شود.

دستهبندی فایروال ها

دستهبندیهای زیادی برای فایروالها وجود دارند که عموما بر اساس فیلترینگ ترافیک انجام میشود. در اینجا به بررسی برخی از آنها میپردازیم.

1- Packet Filtering Firewall

نوعی روتر است که توانایی فیلتر کردن تعدادی data packets را دارد. قوانین فایروال بر اساس packet-filtering طبقهبندی میشوند و تعیین میکند که کدام ترافیکها مجاز و کدام غیر مجاز هستند.

2- Stateful Firewall

به آن dynamic packet filtering نیز گفته میشود. وضعیت connection های فعال را بررسی میکند و از دادهها برای مشخص شدن این که کدام packets های فایروال، مجاز هستند و کدام غیر مجاز، استفاده میکند. فایروال، packet زیرین لایه application را باررسی میکند.

با ردیابی دادههایی مانند IP address و port number of the data packet میتوان امنیت بسیار بالایی را برای شبکه فراهم نمود. همچنین ترافیک ورودی و خروجی را نیز بازرسی میکند؛ بنابراین عملکرد هکرها با فایروال بسیار مشکل میشود.

3- Proxy Firewall

به آنها application gateway firewalls نیز گفته میشود. stateful firewall قادر به محافظت از سیستم در برابر حملات مبتنی بر HTTP نمیباشد؛ بنابراین برای رفع این مشکل، Proxy firewall معرفی میشود که شامل ویژگی بازرسی به همراه توانایی تجزیه و تحلیل پروتکلهای لایه application میباشد. در نتیجه قادر به نظارت بر ترافیک HTTP و FTP و همچنین مشخص نمودن احتمال حملات میباشد.

چند نمونه فایروال نرم افزاری

چند مورد از محبوبترین نرم افزارهای فایروال که سازمانها به منطور محافظت از سیستمهای خود استفاده میکنند، در اینجا ذکر شده است:

1- Comodo Firewall

از ویژگیهای مشترک این فایروال میتوان به مرورگر اینترنت مجازی، مسدود کردن تبلیغات pop-up ناخواسته و شخصیسازی سرورهای DNS اشاره نمود. با نفوذ به شبکه میتوان از Kiosk های مجازی برای مسدود کردن برخی برنامهها استفاده نمود.

در این فایروال، هر برنامهای را میتوان تنها با مرور کردن برنامهها و کلیک کردن بر روی خروجی مورد نظر، مجاز یا غیر مجاز دانست.

Comodo killswitch نیز از ویژگیهای پیشرفته این فایروال است که تمامی فرایندهای در حال انجام را نشان میدهد و باعث سهولت مسدود کردن برنامههای ناخواسته میشود.

2- AVS Firewall

اجرای آن بسیار ساده است. از سیستم شما در برابر nasty registry amendments، pop-up windows و تبلیغات ناخواسته محافظت مینماید. در ضمن میتوان URL را برای تبلیغات تغییر داد و یا آنها را مسدود کرد.

دارای ویژگیهای مانند Parent control است که اجازه دسترسی به برخی سایتها یا گروهها را میدهد. در ویندوزهای 7، 8، vista و XP قابل استفاده است.

3- Netdefender

در این قسمت میتوانیم به سادگی به تشریح منبع و مقصد IP address ، port number و پروتکلهای مجاز و غیر مجاز در سیستم بپردازیم. میتوان FTP را برای بکارگیری و محدودیت در هر شبکه مجاز دانست و یا مسدود کرد. در ضمن دارای یک port scanner است که میتواند تصویری از جریان ترافیک ایجاد کند.

4- PeerBlock

علیرغم مسدود کردن سظوح منحصر به فرد برنامههای از پیش تعریف شده در کامپیوتر، IP address های خاص را مسدود میکند. این ویژگی را با مسدود کردن ترافیک ورودی و خروجی و با تعریف مجموعهای از IP Address های ممنوعه، به کار میگیرد.

بنابراین، کامپیوتر و یا شبکهای که از آن مجموعه IP ها استفاده میکنند، دچار ممنوعیت دسترسی به شبکه میشوند و همچنین شبکه داخلی نمیتواند ترافیک خروجی را به آن برنامههای مسدود شده، ارسال کند.

5- Windows Firewall

متداولترین فایروال مورد استفاده کاربران ویندوز 7 به شمار میرود. دسترسی و محدودیت ترافیک و ارتباط بین شبکهها یا ارتباط بین یک شبکه و یک دستگاه را با تجزیه و تحلیل IP Address و port number فراهم میکند. به صورت پیش فرض، تمامی ترافیکهای برون مرزی را مجاز میداند، اما فقط به آن دسته از ترافیکهای داخلی که تعریف شده هستند، اجازه ورود میدهد.

6- Juniper Firewall

Juniper به عنوان یک سازمان شبکهای میباشد که انواع مختلف روتر و فیلترهای فایروال را نیز طراحی میکند. در شبکههایی مانند خدمات موبایل از فایروالهای طراحی شده توسط Juniper جهت محافظت در برابر تهدیدات مختلف استفاده میکنند.

فایروالهای جونیپر از روترهای شبکه و ترافیکهای ورودی اضافه و همچنین حملات غیر قابل قبول توسط منابع خارجی که ممکن است منجر به اختلال در خدمات شبکه گردد، محافظت میکنند و رسیدگی به اینکه کدام ترافیک از کدام رابط روتر ارسال میشود را انجام میدهند.

یک فیلتر فایروال ورودی و یک فیلتر فایروال خروجی را برای هر یک از رابطهای فیزیکی ورودی و خروجی پیادهسازی میکنند. همین امر موجب میشود data packets را طبق قوانین تعریف شده در هر دو رابط ورودی و خروجی فیلتر کند.

با توجه به تنظیمات پیش فرض configuration فایروال تعیین میشود کدام packet ها پذیرفته شوند و کدام یک حذف گردند.

![مقایسه فورتیگیت 70G و 70F و 60F [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/04/Copy-of-FortiGate-90G-1-240x144.png)

![مقایسه فورتیگیت 200G و فورتیگیت 200F [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/03/FG-200F-Vs-FG-200G-240x144.png)

![آموزش Automation Backup در فورتی گیت [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/02/Automation-Backup-in-FortiGate-240x144.png)

![آموزش پیکربندی تانل GRE بین فورتی گیت و میکروتیک [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2024/12/پیکربندی-تانل-GRE-بین-فورتی-گیت-و-میکروتیک-240x144.png)