فایروال نسل آینده (NGFW) چیست و چه ویژگیهایی دارد؟

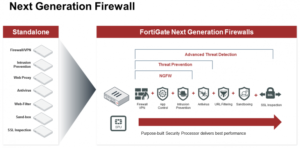

فایروالهای نسل آینده (NGFW) نسل سوم و دارای آخرین استانداردهای جاری در تکنولوژی فایروال هستند. بعد از بهرهگیری از مدیریت تهدید یکپارچه (UTM) و فایروالهای مبتنی بر اپلیکیشن وب (WAF) در دهه 2000، ابداع NGFW ها پیشرفت بزرگی به شمار میآید.

اینگونه فایروالهای پیشرفته، حیطه خدمات فایروال سنتی را پوشش میدهند اما در ارائه سیستمهای پیشگیری از نفوذ (IPS)، بازرسی عمیق بستههای داده (DPI) و حفاظت کنترل تهدید پیشرفته را در هر هفت لایه شبکه دارا میباشند.

ویژگیهای NGFW چیست؟

سازمانها بیشترین منابع و ابزارهای بهروز را برای مدیریت زیرساخت امنیتی خود انتظار دارند، که شامل قابلیتهای NGFW میشود. وقتی فایروالهای NGFW را مد نظر قرار میدهید، به استانداردها و ویژگیهای پیشرفته زیر توجه کنید:

-

آگاهی از ماهیت و اپلیکیشن

یک تفاوت مهم بین فایروالهای سنتی و NGFW ها، توانایی NGFW ها در ارائه حفاظت در سطح ماهیت کاربر و اپلیکیشن است.

درحالیکه فایروالهای سنتی متکی به درگاههای استاندارد مربوط به هر اپلیکیشن بودند، NGFW ها میتوانند اپلیکیشنها را صرف نظر از درگاهها یا پروتکل، شناسایی کرده، مجاز شمرده یا مسدود و محدود کنند.

توانایی NGFW ها در شناسایی ماهیت باعث تقویت توانایی کنترل آنها میشود و به مجریان امکان میدهد قوانین فایروال را به شکلی متمرکزتر در رابطه با گروهها و کاربران خاص به کار گیرند.

-

مدیریت متمرکز و پایش لحظهای

برای مدیریت متمرکز مواضع دفاعی شبکه، مجریان به داشبورد قابل دسترس و امکاناتی همچون شخصیسازی نیاز دارند تا به مشاهده و مدیریت ترافیک در سیستمهای امنیتی مثل NGFWها بپردازند.

بیشتر NGFW ها دارای تحلیل لاگ، مدیریت سیاست و یک داشبورد مدیریت هستند که امکان پیگیری وضعیت امنیت، تحلیل الگوهای ترافیک و تحلیل پالیسیهای تعریف شده بر روی تجهیزات فایروال برای استفاده در سیستمهای جامع مدیریت تهدیدات را فراهم می آورد.

-

بازرسی Stateful و دینامیک

بازرسی Stateful که با عنوان فیلترینگ بسته دینامیک نیز شناخته میشود، در فایروالهای سنتی برای بررسی ترافیک حداکثر تا لایه 4 مورد استفاده قرار میگرفت اما در NGFW ها برای پیگیری در لایههای 2 الی 7 ساخته شدهاند.

این پیشرفت به NGFW ها امکان میدهد همان وظایف بازرسی حالتمند یک فایروال سنتی را انجام دهند و بین بستههای ایمن و غیر ایمن تمایز قائل شوند.

این فرایند با بازرسی عمیق بستههای داده (DPI) در بررسی ترافیک، گام را از بازرسی حالتمند فراتر مینهد. DPI هدفمندتر از بازرسی حالتمند که فقط هدر بسته را بررسی میکند عمل مینماید.

DPI بخش داده و هدر بستههای ارسالی را بازرسی میکند ولی به صورت هوشمند با بررسی عمیق بستههای داده و مطابقت محتوی آنها با بانک اطلاعاتی خود اقدام به مجاز شمردن یا مسدود و محدود نمودن ترافیک یا بستههای مخرب مینماید.

-

سرویس جلوگیری از نفوذ (IPS)

سرویس جلوگیری از نفوذ (IPS) زمانی در کنار فایروالها قرار گرفته و نقش مدافع را در برابر تهدیدات جدید خارج از شبکه بر عهده میگرفتند.

درحالیکه فایروالهای سنتی جریانهای ترافیک را بر اساس اطلاعات شبکه مدیریت میکردند، ابزارهای IPS مسئولیت بازرسی، هشدار و حتی از بین بردن فعالانه بدافزارها و مهاجمان از شبکه را بر عهده داشتند.

یکی از با ارزشترین پیشرفت محصولات امنیت سایبری، ادغام تکنولوژی IPS در محصولات NGFW بوده است. درحالیکه تمایز بین این دو پیوسته کمتر میشود، چالش پیش روی خریداران این است که آیا تکنولوژی IPS ادغام شده در NGFW برای کنار گذاشتن محصول IPS منفرد، کفایت میکند یا خیر؟ مسلما این ادغام میتواند مانع از حمله جستجوی فراگیر DoS و آسیبپذیریهای شناخته شده آن شود.

-

سندباکسینگ شبکه

بسته به مجموعه NGFW شما، ممکن است دارای دسترسی به سندباکس شبکه باشید یا از گزینه افزودن آن به صورت اشتراکی برخوردار باشید.

سندباکسینگ شبکه یکی از روشهای محافظت پیشرفته بدافزاری است زیرا به دست اندرکاران تکنولوژی اطلاعات، این فرصت را میدهد که یک برنامه بدخواه احتمالی را به محیط ایمن و منزوی مبتنی بر ابر بفرستند و در آنجا مجریان میتوانند بدافزار را قبل از استفاده در شبکه تست نمایند.

-

ترافیک ایمن

HTTPS یک استاندارد جاری برای ارتباط شبکهای در اینترنت است که از پروتکل SSL/TLS برای رمزگذاری اینگونه ارتباطات استفاده میکند.

NGFW ها به عنوان پیشگام بازرسی ترافیک شبکه، هم اکنون در حال رمزگشایی ارتباطات SSL و TLS هستند تا بتوانند تمامی کدهای مخربی که از این درگاه امکان نفوذ پیدا میکنند را شناسایی و خنثی نمایند.

برای تامین امنیت ترافیک رمزگذاری شده، NGFW ها همه رمزگشاییهای SSL ورودی و خروجی را پشتیبانی میکنند. این نظارت، اطمینان میدهد که زیرساخت دارای توانایی شناسایی و جلوگیری از تهدیداتی باشد که ریشه در جریانهای رمزگذاری شده شبکه دارند.

-

اطلاعات مربوط به تهدید و لیستهای دینامیک

تهدیدات جدید به صورت روزانه به وجود میآیند و این انتظار که مدیران همیشه مطلع و آنلاین باشند، نتیجهای جز فاجعه در پی ندارد.

NGFW ها میتوانند از بروزرسانیهای شبکهای جهانی در مورد آخرین منابع حمله و تهدید استفاده کنند تا تهدیدات را مسدود کرده و تغییر سیاستها را به صورت Real Time اجرا نمایند. نشانگرهای اختلال به صورت جهانی به اشتراک گذاشته میشوند و NGFW ها شما را از ترافیک بدخواهانه مطلع میکنند تا بدون تماس نیمه شب، مانع تهدیدات گردند.

با تهدیدات شناسایی شده داخلی نیز میتوان با استفاده از لیستهای دینامیک مقابله کرد. NGFW ها، «شکار تهدید» را خودکارتر نموده و احتمال خطای انسانی در رابطه با اطلاعات تهدید و لیستهای دینامیک موجود در جعبه ابزار شما را کاهش میدهند.

-

قابلیت ادغام

سازمانهای کوچک و بزرگ به افزایش خدمات طرف سوم ادامه میدهند. این خدمات باعث ارتقای فرایندها از جمله اپلیکیشنها و API های بیشمار میشود که بسیار محبوب هستند. با توجه به این که مدیران IT به دنبال بهرهگیری از محصولات جدید در زیرساختهای سازمان خود هستند، قابلیت محصولات در ادغام اپلیکیشنهای طرف واسط بسیار ضروری است.

ادغام آسان به معنای استرس کمتر برای پرسنل و کاربران است. نمونههایی از ادغام استانداردها، شامل نرم افزار SIEM ، 2FA ، Active Directory و ابزارهای گزارشدهی است. رابطهای برنامهریزی اپلیکیشن (API)، در جایی که چند اپلیکیشن مورد استفاده هستند، نقش مهمی در هماهنگسازی و تامین ایفا میکنند.

روشهای استقرار NGFW

با توجه به این که سازمانها در مراحل مختلفی از توسعه ابر هستند، ضروری است که توجه داشته باشیم کدام روش استقرار NGFW برای یک سازمان، مناسبتر از همه خواهد بود:

| روش | نمونه |

| ابر عمومی | استفاده از AWS، مایکروسافت آزور یا ابر گوگل |

| ابر خصوصی | استفاده از HPE، VMWare، Cisco یا NetApp |

| در محوطه (مرز) | NGFWها استقرار یافته در مرز شبکه |

| در محوطه (داخلی) | NGFWها استقرار یافته در مرزهای بخش داخلی |

ملاحظات استقرار

درحالیکه NGFW ها برای امنیت سایبری بسیار مهم هستند، اما به تنهایی نمیتوانند در همه موارد جوابگو باشند. سازمانها اغلب استقرار یک NGFW را در زمان جایگزینی فایروال، IDS، یا حتی برای افزودن کنترل و قابلیت رویت بیشتر مد نظر قرار میدهند.

NGFW ها همانند اجرای ZTNA، باید به لحاظ استراتژیک براساس موقعیت امنیتی سازمان و در راستای مهمترین داراییهای آن قرار داده شوند. با داشتن قابلیت رویت در رابطه با نحوه تعامل ترافیک شبکه با منابع حساس، NGFW ها تنها برای محیط شبکه نیستند. قرار دادن NGFW ها در مرزهای بخش داخلی، اکنون رایج شده است و روشی محبوب برای اجرای امنیت است.

بسته به کمپانی سازنده NGFW، محیط سازمان و نیازهای امنیتی، نصب یک NGFW میتواند به سادگی چند کلیک باشد. زمانی که NGFW برای یک بخش از شبکه سازمان فعال شد، مدیریت امنیت خاص ترافیک آن بخش لذتبخش خواهد بود.

مدیریت یک یا چند NGFW با چیدمانهای مختلف از یک داشبورد واحد تا حد زیادی تکلیف سیاستهای ترافیک بین شبکهای را آسان مینماید.

![مقایسه فورتیگیت 70G و 70F و 60F [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/04/Copy-of-FortiGate-90G-1-240x144.png)

![مقایسه فورتیگیت 200G و فورتیگیت 200F [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/03/FG-200F-Vs-FG-200G-240x144.png)

![آموزش Automation Backup در فورتی گیت [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/02/Automation-Backup-in-FortiGate-240x144.png)

![آموزش پیکربندی تانل GRE بین فورتی گیت و میکروتیک [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2024/12/پیکربندی-تانل-GRE-بین-فورتی-گیت-و-میکروتیک-240x144.png)