Zero Trust Network Access یا ZTNA چیست؟

قبل از بررسی دقیق ساختار شبکههای Zero Trust، لازم است درک کاملتری از ZTNA به عنوان یک چارچوب امنیتی داشته باشیم. Zero Trust Network Access در سالهای اخیر محبوبیت خاصی پیدا کرده است، زیرا سازمانها همواره به دنبال راههایی برای مرتبط ساختن کاربران به برنامهها و دادههای خود هستند درحالیکه نه کاربران و نه برنامهها در داخل شبکه حاضر نیستند.

به منظور فعال سازی دیجیتالی، سازمانها میبایست سیستمها، خدمات، APIها و دادههای خود را در هر زمانی و از هر دستگاهی از طریق اینترنت قابل دسترس کنند.

برای انجام این کار به صورت ایمن، آنها از ZTNA استفاده میکنند تا دسترسی دقیق و ضروری را فراهم نمایند و در عین حال آنها را از مهاجمان محافظت میکنند. ZTNA قادر به ارائهی مزایای زیادی در رابطه با تجربه کاربران، سازگاری و مدیریت سادهسازی شده میباشد و همچنین cloud based ZTNA مزایای دیگری در رابطه با مقیاس پذیری و سهولت پذیرش ارائه میدهد.

Zero Trust Security

مفهوم Zero Trust Security در طی چند سال اخیر به یک کلیدواژه بزرگ تبدیل شده است. امروزه بسیاری از سازمانها، اولویت خود را به سمت اخذ Zero Trust تغییر دادهاند. Zero Trust Network Access (ZTNA) فناوری است که درون مدل Zero Trust قرار دارد و در تلاش است تا اساسیترین مشکلات امنیتی را حل کند.

ZTNA بر مبنای “هرگز اعتماد نکردن” بنا شده است و فلسفهی آن این است که در داخل و خارج از شبکه، مهاجمین آماده حمله میباشند. هیچ کاربر و یا دستگاهی به طور خودکار، قابل اعتماد نیست حتی اگر از DMZ عبور کرده باشد.

این امر کاملا با Trust در تضاد است ولی امنیت سنتی را تایید میکند. شبکههای Zero Trust در برابر درخواستهای کاربران و دستگاهها به منظور دسترسی به منابع، نیاز به تاییدیه دارند؛ بدون توجه به این که آیا درخواست کنندهها در داخل شبکههای سازمانی قرار دارند یا خیر. ZTNA به DMZ متشکل از فایروالها، سرورهای لبه و سایر دستگاههای امنیتی که از منابع محافظت میکنند، متکی نیست.

نحوۀ عملکرد ZTNA چگونه است؟

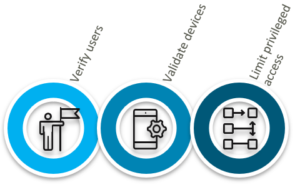

محصولات و خدمات ZTNA، محیطی را فراهم میکنند که هم از محیط فیزیکی (on premised) و هم از منابع فضای ابری (cloud-based) محافظت به عمل آید. مجاز شمردن و یا عدم تاییدیه دسترسی به برنامهها توسط trust broker در سه مرحلهی اصلی زیر انجام میشود:

1- تاییدیه کاربران بعد از ورود آنها به سیستم

2- تاییدیه دستگاهها قبل از ورود به شبکه و حصول اطمینان از بروز بودن امنیت آنها

3- ایجاد دسترسی محدود بر اساس اصول least-privilege به کاربران و دستگاهها تنها بر اساس نیازشان و درخواستی که اعلام کردند، قدرت دسترسی داده میشود.

ZTNA را نمیتوان به عنوان یک تکنولوژی واحد به شمار آورد. بلکه طیف وسیعی از تکنولوژیهای مختلف را برای تایید کاربران یا دستگاههایی که درخواست دسترسی ارسال میکنند، شامل میشود.

جدول زیر برخی از تکنولوژیهای مختلف مورد استفاده در ZTNA و همچنین نحوه استفاده از آنها جهت مجاز شمردن و یا منع دسترسی به منابع را ارائه مینماید:

مزایای ZTNA

در ابتدا میتوان گفت به این دلیل که دسترسی برنامهها از دسترسی شبکه در چارچوب ZTNA جدا شده است، قرارگیری شبکه در معرض آسیب یا دسترسی توسط دستگاههای پرخطر کاهش مییابد.

دوما مدلهای ZTNA، تنها قادر به ایجاد کانکشن های خروجی هستند. این امر کمک میکند تا اطمینان حاصل شود زیرساختهای شبکه و برنامه برای کاربران غیر مجاز یا تایید نشده، غیر قابل مشاهده میباشند.

سوما، به محض تایید یک کاربر، دسترسی به برنامهها به صورت یک به یک فراهم میشود. کاربران فقط میتوانند به جای دسترسی کامل به شبکه، به برنامههایی دسترسی پیدا کنند که به آنها اجازه دسترسی داده شده است.

و در نهایت، از آن جا که ZTNA نرم افزار محور میباشد، هزینههای اضافی مدیریت و برنامهها به میزان قابل توجهی کاهش مییابند.

![مقایسه فورتیگیت 70G و 70F و 60F [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/04/Copy-of-FortiGate-90G-1-240x144.png)

![مقایسه فورتیگیت 200G و فورتیگیت 200F [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/03/FG-200F-Vs-FG-200G-240x144.png)

![آموزش Automation Backup در فورتی گیت [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/02/Automation-Backup-in-FortiGate-240x144.png)

![آموزش پیکربندی تانل GRE بین فورتی گیت و میکروتیک [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2024/12/پیکربندی-تانل-GRE-بین-فورتی-گیت-و-میکروتیک-240x144.png)