VLAN چیست و چه کاربردی در شبکه دارد؟

LAN مجازی یا VLAN یک زیرشبکه است که میتواند مجموعهای از دستگاهها را در شبکههای LAN بطور جداگانه گروهبندی کند. LAN گروهی از رایانهها و دستگاههایی است که یک خط ارتباطی یا پیوند بیسیم به یک سرور در یک منطقه جغرافیایی مشترک دارند.

VLANها امکان اینکه مدیران بتوانند یک شبکه سوییچ شده تکی را برای مطابقت با الزامات عملکردی و امنیتی سیستمهای خود (بدون نیاز به استفاده از کابلهای جدید یا ایجاد تغییرات عمده در زیرساخت شبکه فعلی) پارتیشنبندی کنند، آسان میسازند.

VLANها اغلب توسط مشاغل بزرگتر برای پارتیشنبندی مجدد دستگاهها به منظور مدیریت ترافیک بهتر راهاندازی میشوند.

VLANها مهم هستند زیرا میتوانند با گروهبندی با دستگاههایی که معمولا با هم در ارتباطند، به بهبود عملکرد کلی یک شبکه کمک کنند.

VLANها همچنین امنیت در شبکههای بزرگتر را با ایجاد سطح بالاتری از کنترل روی دستگاههایی که به یکدیگر دسترسی دارند، فراهم میکنند. VLANها انعطافپذیر هستند زیرا به جای اتصالات فیزیکی، مبتنی بر اتصالات منطقی هستند.

یک یا چند سوییچ شبکه ممکن است چندین VLAN مستقل را پشتیبانی کند و اجرای لایه 2 (Data Link) زیرشبکهها را ایجاد کند. یک VLAN با یک Broadcast Domain مرتبط است و معمولاً از یک یا چند سوییچ شبکه تشکیل شده است.

انواع VLAN

انواع VLAN شامل VLANهای مبتنی بر پروتکل، استاتیک و پویا میباشد.

- Protocol VLAN ترافیک را بر اساس پروتکل خود مدیریت کرده و یک سوییچ ترافیک را بر اساس پروتکل جدا کرده و یا انتقال میدهد.

- Static VLAN که VLAN مبتنی بر پورت نیز نامیده میشود، به یک مدیر شبکه نیاز دارد تا پورتهای سوییچ شبکه را به یک شبکه مجازی اختصاص دهد.

- Dynamic VLAN به مدیر شبکه اجازه میدهد تا برخلاف مکان پورت سوییچ، عضویت شبکه را بر اساس ویژگیهای دستگاه تعریف کند.

VLAN چگونه کار میکند؟

پورتهای (Interface) روی سوییچها را میتوان به یک یا چند VLAN اختصاص داد تا سیستمها بتوانند بر اساس اینکه با کدام بخش مرتبط هستند به گروههای منطقی تقسیم شده و قوانینی را در مورد نحوه برقراری ارتباط سیستمها در گروههای جداگانه ایجاد کنند.

این گروهها میتوانند از ساده و کاربردی (برای مثال، رایانههای موجود در یک VLAN میتوانند چاپگر را در آن VLAN ببینند، اما رایانههای خارج از آن VLAN نمیتوانند)، تا پیچیده و قانونی (برای مثال، رایانههای موجود در بخشهای بانکداری کوچک نمیتوانند با رایانههای بخشهای تجاری در تعامل باشند) متغیر باشند.

هر VLAN دسترسی پیوند داده را به همه میزبانهای متصل به پورتهای سوییچ پیکربندی شده با VLAN ID فراهم میکند. تگ VLAN یک فیلد 12 بیتی در هدر اترنت است که حداکثر VLAN 4096 را در هر دامنه سوئیچینگ پشتیبانی میکند.

برچسبگذاری VLAN در IEEE (موسسه مهندسین برق و الکترونیک) 802.1Q استاندارد شده است و معمولا Dot1Q نامیده میشود.

هنگامی که یک فریم بدون برچسب از یک میزبان متصل دریافت میشود، تگ VLAN ID پیکربندی شده روی آن رابط، با استفاده از فرمت 802.1Q به هدر قاب پیوند داده اضافه میشود.

سپس فریم 802.1Q به سمت مقصد ارسال میشود. هر سوییچ از تگ استفاده میکند تا ترافیک هر VLAN را از سایر VLANها جدا نگه داشته و آن را فقط از جایی که VLAN پیکربندی شده ارسال میکند.

پیوندهای ترانک بین سوییچها چندین VLAN را مدیریت میکنند و از تگ برای تفکیک آنها استفاده میکنند. هنگامی که فریم به پورت سوییچ مقصد میرسد، تگ VLAN قبل از اینکه فریم به دستگاه مقصد منتقل شود حذف میشود.

چندین VLAN را میتوان روی یک پورت با استفاده از یک پیکربندی ترانک پیکربندی کرد که در آن هر فریمی که از طریق پورت ارسال میشود با شناسه VLAN برچسبگذاری شود، مانند چیزی که در بالا توضیح داده شد.

رابط دستگاه مجاور که ممکن است روی سوییچ دیگر یا روی میزبانی باشد که از برچسبگذاری 802.1Q پشتیبانی میکند، برای ارسال و دریافت فریمهای برچسبگذاری شده، باید از پیکربندی حالت ترانک پشتیبانی کند.

هر فریم اترنت بدون برچسب به یک VLAN پیش فرض اختصاص داده میشود که میتواند در پیکربندی سوییچ تعیین شود.

هنگامی که یک سوییچ دارای VLAN، یک فریم اترنت بدون برچسب را از یک میزبان متصل دریافت میکند، تگ VLAN اختصاص داده شده به رابط ورودی را اضافه میکند. فریم با آدرس MAC مقصد به پورت میزبان ارسال میشود. همه پخشی، تک پخشی ناشناس و چند پخشی (ترافیک BUM) به تمام پورتهای VLAN ارسال میشود.

وقتی یک میزبان ناشناخته قبلی به یک فریم تک پخشی ناشناس پاسخ میدهد، سوییچها موقعیت این میزبان را به خاطر سپرده و فریمهای بعدی خطاب به آن میزبان را جاری نمیکنند.

جداول انتقال سوییچ با دو مکانیسم بهروز نگه داشته میشوند. ابتدا، ورودیهای ارسال شده قدیمی به صورت دورهای و معمولا توسط یک تایمر قابل تنظیم از جداول ارسال حذف میشوند، سپس تغییر توپولوژی باعث میشود تایمر تازه سازی جدول ارسال، کاهش داده شده و تازهسازی همگام شود.

پروتکل STP برای ایجاد توپولوژی بدون Loop در میان سوییچها در هر دامنه لایه 2 استفاده میشود. میتوان از یک نمونه STP برای هر VLAN استفاده کرد که توپولوژیهای لایه 2 مختلف را فعال میکند.

بیشتر بخوانید: آشنایی با پروتکل Snapping Tree سیسکو

اگر توپولوژی در بین چند VLAN یکسان باشد میتوان از یک Multi-Instance STP (MISTP) برای کاهش سربار STP استفاده شود.

STP، ارسال را در پیوندهایی که ممکن است حلقههای ارسال را ایجاد کنند، مسدود کرده و یک STP از یک سوییچ ریشه انتخاب شده، ایجاد میکند.

این مسدودسازی بدین معنی است که تا زمانی که خرابی در قسمت دیگری از شبکه باعث شود STP پیوند را به بخشی از یک مسیر ارسال فعال تبدیل کند، برخی از پیوندها برای ارسال استفاده نخواهند شد.

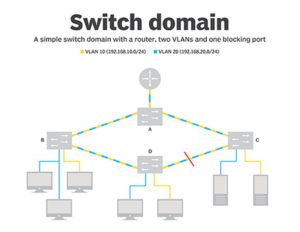

شکل زیر یک سوییچ دامنه با چهار سوییچ با دو VLAN را نشان میدهد. سوییچها در یک توپولوژی حلقه متصل میشوند. STP باعث میشود که یک پورت به حالت مسدود رفته و یک توپولوژی درختی تشکیل شود (یعنی بدون loop).

همانطور که با نوار قرمز در سراسر پیوند نشان داده شده است، درگاه سوییچ D به سوییچ C مسدود میشود. پیوندهای بین سوییچها و روتر ترانکینگ VLAN 10 (نارنجی) و VLAN 20 (سبز) هستند.

هاستهای متصل به VLAN 10 میتوانند با سرور O ارتباط برقرار کنند. هاستهای متصل به VLAN 20 میتوانند با سرور G ارتباط برقرار کنند. روتر دارای یک زیرشبکه IPv4 است که روی هر VLAN پیکربندی شده است تا اتصال را برای هر گونه ارتباط بین دو VLAN فراهم کند.

مزایا و معایب VLAN

از مزایای VLAN میتوان به کاهش ترافیک پخش، امنیت، سهولت مدیریت و محدود شدن دامنه پخش اشاره کرد.

با این حال، نقطه ضعف VLANها داشتن محدودیت 4096 VLAN در هر دامنه سوئیچینگ است که مشکلاتی را برای ارائه دهندگان میزبانی بزرگ ایجاد میکند، که اغلب نیاز به تخصیص دهها یا صدها VLAN برای هر مشتری دارند.

برای رفع این محدودیت، پروتکلهای دیگری مانند VXLAN (شبکه توسعهپذیر مجازی)، NVGRE (مجازیسازی شبکه با استفاده از محفظه مسیریابی عمومی) و Geneve، از برچسبهای بزرگتر و توانایی تونل کردن فریمهای لایه ۲ در بستههای لایه ۳ (شبکه) پشتیبانی میکنند.

در نهایت، ارتباطات داده بین VLANها توسط روترها انجام میشود. سوییچهای مدرن معمولا دارای قابلیت مسیریابی هستند و سوییچهای لایه 3 نامیده میشوند.

![مقایسه فورتیگیت 70G و 70F و 60F [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/04/Copy-of-FortiGate-90G-1-240x144.png)

![مقایسه فورتیگیت 200G و فورتیگیت 200F [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/03/FG-200F-Vs-FG-200G-240x144.png)

![آموزش Automation Backup در فورتی گیت [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/02/Automation-Backup-in-FortiGate-240x144.png)

![آموزش پیکربندی تانل GRE بین فورتی گیت و میکروتیک [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2024/12/پیکربندی-تانل-GRE-بین-فورتی-گیت-و-میکروتیک-240x144.png)