تفاوت IPsec و SSL: مقایسه سرعت، خطرات امنیتی و فناوری

همانطور که کاربران بیشتری به دسترسی از راه دور به سیستمهای شبکه سازمانی، نرمافزار، برنامهها و سایر منابع نیاز دارند، تقاضا برای محصولات شبکه خصوصی مجازی قابل اعتماد و ایمن همچنان در حال افزایش است.

با در اختیار داشتن یک V.P.N مناسب، شرکت میتواند خطرات امنیتی ذاتی برای دسترسی به شبکه از راه دور را با انجام رمزگذاری قوی برای حفظ امنیت دادهها و نیز احراز هویت قوی برای محدود کردن دسترسی به برنامهها بر اساس سیاستهای امنیتی تعریف شده را کاهش دهد.

شرکتها نه تنها باید خطرات امنیتی مختلف هر نوع رمزگذاری اتصال شبکه را بهبود ببخشند، بلکه باید مزایای نسبی مربوط به عملکرد شبکه، نگهداری و پیکربندی را هنگام مقایسه IPsec و SSL V.P.N را نیز بسنجند.

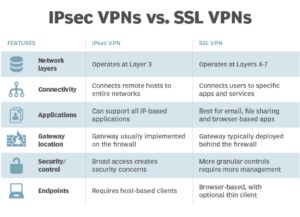

تفاوت اصلی بین IPsec V.P.N و SSL V.P.N مربوط به لایههای شبکهای است که رمزگذاری و احراز هویت در آن انجام میشود.

IPsec در لایه شبکه عمل میکند و میتواند برای رمزگذاری دادههای ارسال شده بین هر سیستمی که با آدرسهای IP قابل شناسایی است، استفاده شود.

SSL یا بهتر است بگوییم پروتکل امنیت لایه انتقال (TLS)، که جایگزین پروتکل SSL منسوخ شده است، در حال حاضر در لایه انتقال عمل میکند و برای رمزگذاری دادههای ارسال شده بین هر دو فرآیندی که توسط شمارههای پورت روی هاستهای متصل به شبکه شناسایی میشوند، استفاده میشود.

تفاوت مهم دیگر این است که IPsec به طور مشخص رمزگذاری اتصالات را مشخص نمیکند، درحالیکه SSL V.P.Nها به طور پیش فرض برای رمزگذاری ترافیک شبکه هستند.

هیچ بحثی در مورد V.P.Nها بدون ذکر SSH که میتواند برای فعال کردن تونلهای امن بین کلاینتها و سرورها استفاده شود کامل نیست. SSH پروتکلهای رمزگذاری و احراز هویت خود را برای فعال کردن مدارهای امن بین مشتری و سرور پیادهسازی میکند.

گاهی اوقات نیز به عنوان نوعی ad hoc V.P.N استفاده میشود، مانند زمانی که کاربران راه دور به سیستم کاری خود وارد شده تا به خدمات و سیستمهای درون شبکه سازمانی دسترسی پیدا کنند.

تشخیص مزایا و معایب IPsec و SSL V.P.N با درک نحوه عملکرد IPsec و SSL برای محافظت از اتصالات شبکه از راه دور آغاز میشود. و هیچ مقایسهای از مزایای IPsec و SSL V.P.N بدون پیشنهاد برای تست محصولات و نرم افزار V.P.N کامل نیست.

IPsec چگونه کار میکند؟

IPsec که به عنوان امنیت پروتکل اینترنت نیز شناخته میشود، معماری رسمی ایمنسازی ترافیک شبکه IP را تعریف میکند.

IPsec روشهایی را مشخص میکند که میزبانهای IP میتوانند دادههای ارسال شده در لایه شبکه IP را رمزگذاری و احراز هویت کنند. IPsec برای ایجاد یک تونل امن بین موجودیتهایی که توسط آدرس IP شان شناسایی میشوند، استفاده میشود.

IPsec V-P-Nها معمولا برای اتصال یک میزبان راه دور به یک سرور V-P-N شبکه استفاده میشوند. ترافیک ارسال شده از طریق اینترنت عمومی بین سرور V-P-N و میزبان راه دور رمزگذاری میشود. IPsec میزبانهای ارتباطی را قادر میسازد تا در مورد اینکه کدام الگوریتمهای رمزنگاری برای رمزگذاری یا احراز هویت دادهها استفاده شوند، مذاکره کنند.

این نوع تونل زنی، سیستم کاربر کنترل راه دور (کلاینت V-P-N) را قادر میسازد تا با هر سیستمی که در پشت سرور V-P-N قرار دارد ارتباط برقرار کند.

میزبان راه دور درباره اتصال اولیه با سرور V-P-N مذاکره میکند، پس از آن تمام ترافیک بین میزبان راه دور و هر سیستم درون شبکه محافظت شده، رمزگذاری میشود. ممکن است بر سر احراز هویت دادههای شبکه علاوه بر رمزگذاری و یا به جای آن، بین میزبان راه دور و سرور V-P-N مذاکره انجام شود.

با این حال، V-P-Nها از رمزگذاری برای پنهان کردن کلیه دادههای ارسال شده بین مشتری و سرور V-P-N استفاده میکنند.

مهاجمی که ترافیک شبکه رمزگذاری شده بین مشتری V-P-N و سرور V-P-N را تحت نظر دارد، میتواند ببیند که دو میزبان در حال ارتباط هستند و میتواند ترافیک را به صورت رمزگذاری شده با IPsec شناسایی کند (اما فقط همین!)

IPsec V-P-N ها معمولاً به هر نقطه پایانی راه دور برای استفاده از نرم افزار خاصی جهت ایجاد و مدیریت مدارهای IPsec نیاز دارند، این یعنی راه اندازی، پیکربندی و مدیریت آنها نسبت به SSL V-P-N ها پیچیدهتر است.

SSL چگونه کار میکند؟

SSL V*P*N های مدرن در واقع از TLS برای رمزگذاری جریان دادههای شبکه، که بین فرآیندها ارسال میشوند استفاده میکنند.

پروتکل TLS رمزگذاری و احراز هویت اتصالات بین برنامهها را امکانپذیر میکند. این اتصالات معمولاً با آدرسهای IP نقاط پایانی و همچنین شماره پورت برنامههای در حال اجرا در آن نقاط پایانی تعریف میشوند.

TLS میزبانهای ارتباطی را قادر میسازد تا در مورد اینکه کدام الگوریتمهای رمزنگاری برای رمزگذاری یا احراز هویت دادهها استفاده میشوند، مذاکره کنند. درحالیکه هنوز هم برخی از پیکربندیها اجازه استفاده از نسخههای SSL منسوخ را میدهند، بهترین رویکردهای امنیتی استفاده از آخرین نسخههای TLS را توصیه میکنند.

SSL V*P*N ها را میتوان برای محافظت از تعاملات شبکه بین یک مرورگر وب و یک وب سرور یا بین یک سرویس گیرنده ایمیل و یک سرور ایمیل استفاده کرد. مشتریان SSL V*P*N با اتصال به سرور SSL V*P*N که خود به عنوان یک پروکسی برای سرویسهای محافظت شده در داخل شبکه سازمانی عمل میکند، به خدمات خاصی دسترسی پیدا میکنند.

SSL VPNها کنترل دقیقتری را روی اتصالات اعمال میکنند. درحالیکه IPsec V*P*N اتصال بین یک میزبان راه دور مجاز و هر سیستمی را در محیط سازمانی امکانپذیر میکند. یک SSL V*P*N را میتوان به گونهای پیکربندی کرد که اتصال را فقط بین میزبانهای راه دور مجاز و خدمات خاص ارائه شده در محیط سازمانی فعال کند.

همچنین عملیات در لایه انتقال به این معنی است که یک مهاجم خارجی که ترافیک شبکه را تحت نظر دارد ممکن است بتواند پروتکلهای برنامه مورد استفاده توسط کاربران راه دور را شناسایی کند.

به جای یک مدار تونل تکی که تمام تعاملات شبکه را مانند IPsec در بر میگیرد، یک مدار شبکه جداگانه برای هر اتصال مختلف وجود خواهد داشت، بنابراین مهاجم ممکن است بتواند اطلاعاتی در مورد برنامهها و خدماتی که توسط کاربران از راه دور استفاده میشود به دست آورد.

SSL V*P*Nها را میتوان بدون نیاز به نصب نرم افزار کلاینت بر روی هاستهای راه دور پیادهسازی کرد، زیرا میتوان از کلاینتهای مدرن مرورگر با قابلیت TLS برای ایجاد تونلهای ایمن استفاده کرد.

مقایسه IPsec با SSL VPN

انتخاب بین IPsec و SSL VPN باید بر اساس شرایط و الزامات سازمان باشد. درحالیکه ممکن است اولویتهای فلسفی یا نظری برای انتخاب یک مدل وجود داشته باشد، تصمیمگیری واقعی باید بر اساس واقع بینی و نیز مزایا و معایبی که در زمان استفاده عملی حاصل میشود باشد.

مقایسه مزایا و معایب IPsec و SSL VPN

اولین قدم در مقایسه IPsec و SSL V.P.N، تعیین الزامات برای سازمان و کاربران آن و تصمیمگیری در مورد مهمترین ویژگیها و عملکردهای آن V.P.N است. برخی از تفاوتهای IPsec و SSL V.P.N عبارتند از:

- کارایی (Performance):

با بکارگیری سخت افزار مدرن، معمولاً نوع رمزگذاری مورد استفاده توسط IPsec و SSL V.P.N مشکلات عملکردی ایجاد نمیکند، اما سازمانها باید معیارهای خود را روی V.P.N انتخابی تست کنند.

IPsec V.P.N ها با استفاده از یک نرم افزار روی کلاینت، تونلی بین کلاینت و سرور را پیکربندی میکنند، که ممکن است فرآیند نصب نسبتا طولانی داشته باشد. SSL V.P.Nهایی که از طریق مرورگرهای وب کار میکنند معمولاً میتوانند اتصالات را بسیار سریعتر راه اندازی کنند.

- امنیت (Security):

یک نوع V.P.N خاص لزوماً در همه شرایط ایمنترین نیست. مهمترین عامل در تعیین اینکه کدام نوع V.P.N ایمن تر خواهد بود، مدل تهدیدی است که سازمان نیازمندیهای V.P.N خود را بر اساس آن تعریف میکند.

هر نوع V.P.N باید در زمینه نوع حملاتی که سازمان در برابر آن دفاع میکند، ارزیابی شود. امنیت الگوریتمهای رمزگذاری مورد استفاده مهم است، اما امنیت سایر اجزای پیادهسازی نیز اهمیت دارد.

- احراز هویت دادهها (Date Authentication):

VPNها میتوانند تمام دادههای ارسال شده را رمزگذاری کنند، حتی میتوانند احراز هویت دادهها را برای محافظت در برابر دستکاری با استفاده از الگوریتمهای احراز هویت رمزنگاری قوی اضافه کنند تا تأیید شود که دادهها در حین انتقال بین سرویس گیرندگان V.P.N و سرورها تغییر نکردهاند.

با این حال، آنها برای فعال کردن احراز هویت، به مکانیزم تبادل کلید امن نیاز دارند. درحالیکه پروتکل SSL/TLS شامل مذاکره الگوریتمهای تبادل کلید است، IPsec برای این کار به پروتکل خارجی تبادل کلید امن متکی است.

- دفاع از حمله (Attack Defense):

حملات به IPsec V.P.N و SSL V.P.N و دفاع در برابر این حملات براساس زیرسازی پروتکل V.P.N، پیادهسازی و ویژگیهای اضافه شده متفاوت خواهد بود. تفاوت اصلی بین IPsec و SSL V.P.N در تفاوت نقاط پایانی برای هر پروتکل نهفته است.

یک IPsec V.P.N معمولاً دسترسی از راه دور به کل شبکه و تمام دستگاهها و خدمات ارائه شده در آن شبکه را امکانپذیر میکند. اگر مهاجمان به تونل امن دسترسی پیدا کنند، ممکن است بتوانند به هر چیزی در شبکه خصوصی دسترسی داشته باشند. SSL اتصال بین یک دستگاه، سیستمها و برنامههای خاص را امکانپذیر میکند، بنابراین سطح حمله محدودتر است.

- امنیت کلاینت (Client Security):

اگرچه پروتکل IPsec بخشی از مجموعه TCP/IP است، اما همیشه به عنوان بخش پیش فرض سیستمعاملهایی که از TCP/IP پشتیبانی میکنند، پیادهسازی نمیشود. در مقابل، SSL V.P.N ها به TLS که به طور پیش فرض در مرورگرهای وب و همچنین بسیاری از پروتکلهای لایه کاربردی دیگر گنجانده شدهاند متکی هستند.

در نتیجه، مقایسه IPsec و SSL V.P.N باید شامل بررسی نحوه اتصال و استفاده مشتریان به V.P.N و نیز امکانات ایمنی آنها باشد. مجریان باید نحوه اتصال کلاینتها به V.P.N، سطح حمله کلاینتهای دارای V.P.N و نمایههای کاربر V.P.N را در نظر بگیرند.

- VPN Gateway:

احتمالاً یک دروازه SSL V.P-N امکانات پیکربندی دقیقتری را تا حدی که دسترسی به سیستمها یا خدمات خاص در شبکه محافظت شده را محدود کند، فعال میسازد. معمولا دروازههای محصولات IPsec V.P-N پیکربندی بسیار کمتری دارند.

اگرچه ممکن است ویژگیهای فیلتر Packet را اضافه کرده باشند که سیاستها یا پیکربندیهایی را برای محدود کردن دسترسی به آدرسهای IP خاص یا زیرمجموعههای شبکه محافظتشده را امکانپذیر میسازد، اما باید مراقب بود که از ایجاد پیچیدگیهای غیرضروری و خطرات امنیتی اضافی ناشی از افزونههای نرمافزاری جلوگیری شود.

در هر صورت، استقرار V.P-N در کنار یک سیستم کنترل دسترسی به شبکه (NAC) میتواند امنیت کلی را با محدود کردن دسترسی به منابع شبکه بر اساس سیاستهای تعریف شده مشخص، افزایش دهد.

- شبکه End-to-end:

TLS در لایه انتقال استفاده میشود، یعنی لایه شبکهای که ارتباط بین فرآیندها در آن انجام میشود. در مقابل، IPsec در لایه شبکهای که ارتباط بین گرههای شبکه با آدرسهای IP انجام میشود، عمل میکند.

هنگامی که هر دو طرف مدار V.P-N امن، در شبکهای که از ترجمه آدرس شبکه (NAT) برای مجازیسازی آدرسهای IP استفاده میکنند قرار دارند، ایمنسازی رمزگذاری سراسری دشوارتر میشود. با IPsec V.P-N، فعال کردن ارتباط امن در سراسر دروازههای NAT نیاز به پیکربندی و مدیریت بیشتری دارد.

درحالیکه بسیاری از تفاوتهای بین IPsec و SSL V.P-N به تفاوت بین پروتکلهای اساسی در حال پیادهسازی نسبت داده میشود، پیادهسازیهای خاص نیز باید در نظر گرفته شوند.

آیا پیادهسازی IPsec V.P-N را ترجیح میدهید که با افزودن ویژگیهای اضافی از نظر عملکردی با پیادهسازیهای SSL V.P.N قابل مقایسه باشد؟ اجرای هر یک از پروتکلهای V.P.N چگونه با سایر محصولات سایر فروشندگان مقایسه میشود؟

چگونه پیادهسازیهای VPN خود را آزمایش کنیم؟

پیاده سازی VPN باید با همان درجه دقتی که روی محصولات امنیتی انجام میشود تست شود. آزمایش مناسب باید قبل از تحقیق در مورد بکارگیری V.P.N در نظر گرفته شود. همچنین مانند سایر سیستمها و خدمات امنیتی، تست سیستم V.P.N هرگز نباید در ابتدا روی سیستمها یا شبکههای در حال استفاده انجام شود.

تست V.P.N باید تمام جنبههای امنیتی را مورد توجه قرار دهد، مخصوصا که به مدلهای تهدید سازمان و سطوح حمله مربوط میشود. تست V.P.N باید موارد زیر را بررسی کند:

- زیرساخت VPN:

این شامل هر سخت افزار، نرم افزار و برنامههای کاربردی ابری V-P-N و نحوه ادغام آنها با سیستمها و برنامههای کاربردی است که باید محافظت شوند. حتی بهترین V-P-N هم نمیتواند در برابر حملات به سرویسها یا برنامههایی که خودشان امن نیستند محافظت کنند، بنابراین باید آنها را نیز آزمایش کرد.

- الگوریتمها و پروتکلهای رمزنگاری VPN:

آیا اجزای V-P-N پروتکلهای رمزگذاری قوی را پیادهسازی میکنند؟ آیا سیستمهای V.P-N از الگوریتمهای بهروز استفاده میکنند؟ پیادهسازی IPsec و TLS گاهی اوقات به کندی الگوریتمهای ناامن را منسوخ میکند، که این مساله میتواند منجر به ایجاد برخی از انواع حملات شود، مانند آسیبپذیری Heartbleed که برخی از پیادهسازیهای TLS را تحت تاثیر قرار میدهد.

- کاربران VPN:

عامل انسانی همیشه یکی از جنبههای مهم هر سیستم امنیتی است. آیا افرادی که از V.P.N استفاده میکنند با چگونگی کارکرد آن آشنایی دارند؟ آیا قادر به استفاده ایمن از آن هستند؟ آیا نوع تهدیداتی که ممکن است از سوی مهاجمان با آن مواجه شوند را میشناسند؟ آیا سیستم V.P.N انتخابی میتواند در برابر حملات خودیهای مخرب مقاومت کند؟

در حالت ایدهآل، شرکتها هر دو IPsec و SSL VPN را به کار میگیرند، زیرا هر کدام مشکلات امنیتی متفاوتی را برطرف میکنند. با این حال، در عمل ممکن است پوششدهی کامل با صرف هزینههای خرید، آزمایش، نصب، مدیریت و بکارگیری هر دو سیستم V-P-N، بیشتر حاصل شود.

![مقایسه فورتیگیت 70G و 70F و 60F [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/04/Copy-of-FortiGate-90G-1-240x144.png)

![مقایسه فورتیگیت 200G و فورتیگیت 200F [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/03/FG-200F-Vs-FG-200G-240x144.png)

![آموزش Automation Backup در فورتی گیت [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/02/Automation-Backup-in-FortiGate-240x144.png)

![آموزش پیکربندی تانل GRE بین فورتی گیت و میکروتیک [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2024/12/پیکربندی-تانل-GRE-بین-فورتی-گیت-و-میکروتیک-240x144.png)