انتخاب بین SSL/TLS و IPsec : تفاوت ها و مزایا و معایب

اگر سازمان شما با مدیریت IPsec خود مشکل دارد، clientless می تواند قانع کننده به نظر برسد. استقرار و مدیریت V*P*N های مبتنی بر SSL/TLS بسیار آسان تر است. مهم این است که تصمیم بگیرید چه زمانی از IPsec و چه زمانی از SSL/TLS استفاده کنید. لزوماً پاسخ درست یا غلطی وجود ندارد. در واقع، در بسیاری از شرکت ها، تقابلی بین SSL/TLS یا IPsec وجود ندارد.

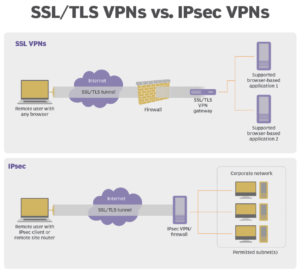

هر دو IPsec و SSL/TLS می توانند دسترسی از راه دور امن در سطح سازمانی را فراهم کنند، اما این کار را به روش های کاملا متفاوتی انجام می دهند. این تفاوتها مستقیماً روی برنامهها و سرویسهای امنیتی تأثیر گذار هستند.

IPsec از بسته های IP مبادله شده بین شبکه های راه دور یا هاست و یک دروازه IPsec واقع در لبه شبکه خصوصی شما محافظت می کند. محصولات SSL/TLS از جریان ترافیک برنامه های کاربران راه دور به دروازه SSL/TLS محافظت می کنند.

به عبارت دیگر، IPsec V.P.N ها میزبان ها یا شبکه ها را به یک شبکه خصوصی محافظت شده متصل می کنند، در حالی که SSL/TLS ها به طور ایمن جلسه برنامه کاربر را به سرویس های داخل یک شبکه محافظت شده متصل می کنند.

IPsec V-P-N ها می توانند از همه برنامه های مبتنی بر IP پشتیبانی کنند. برای یک برنامه، IPsec V*P*N دقیقاً مانند هر شبکه IP دیگر است. SSL/TLS ها فقط می توانند از برنامه های مبتنی بر مرورگر، بدون توسعه سفارشی برای پشتیبانی از انواع دیگر پشتیبانی کنند.

قبل از اینکه یکی یا هر دو را انتخاب کنید، باید بدانید که SSL/TLS V.P.N و IPsec چگونه از نظر امنیت مقایسه می شوند و چه هزینه ای باید برای اجرای امنیت در هزینه های اداری بپردازید. بیایید مقایسه کنیم که چگونه IPsec V.P.N و SSL/TLS به احراز هویت و کنترل دسترسی، دفاع در برابر حملات و امنیت کلاینت رسیدگی می کنند، و سپس به آنچه برای پیکربندی و مدیریت IPsec و SSL/TLS نیاز است، از جمله مزایا و معایب کلاینت و بدون کلاینت و نصب دروازه های V*P*N در شبکه و سرورهای برنامه شما بپردازیم.

احراز هویت و کنترل دسترسی در SSL/TLS و IPsec

بهترین روش امنیتی پذیرفته شده این است که فقط به آن هایی اجازه دسترسی بدهد که صریحاً مجاز هستند و هر چیز دیگری را رد کند. این هم شامل احراز هویت میشود، هم اطمینان میدهد که نهادی که ارتباط برقرار میکند – خواه شخص، برنامه یا دستگاه باشد – همان چیزی است که ادعا میکند و هم کنترل دسترسی را طبق پالیسی های تعریف شده اعمال می نماید.

احراز هویت

SSL/TLS و IPsec هر دو از طیف وسیعی از روش های احراز هویت کاربر پشتیبانی می کنند. IPsec از تبادل کلید اینترنت (IKE) نسخه 1 یا نسخه 2 استفاده می کند و از گواهی های دیجیتال یا رمزهای مشترک برای احراز هویت دو طرفه استفاده می کند.

رمزهای مشترک، ایمن ترین راه برای مدیریت ارتباطات ایمن است، اما مدیریت آن دشوار است. سرورهای وب SSL/TLS همیشه با گواهیهای دیجیتال احراز هویت میشوند، و مهم نیست از چه روشی برای احراز هویت کاربر استفاده میشود.

هر دو سیستم SSL/TLS و IPsec از احراز هویت کاربر مبتنی بر گواهی پشتیبانی میکنند، اگرچه هر کدام امکانات ارزانتری از طریق افزونههای قابل خریداری جداگانه ارائه میدهند. اکثر فروشندگان SSL/TLS از رمزهای عبور و توکن ها به عنوان پسوند پشتیبانی می کنند.

SSL/TLS برای مواردی که دسترسی به سیستمها به شدت کنترل میشود یا گواهیهای نصب شده غیرممکن است، مانند دسکتاپهای شریک تجاری، رایانههای شخصی کیوسک عمومی و رایانههای خانگی شخصی، مناسبتر هستند.

کنترل دسترسی

پس از تأیید اعتبار، IPsec V*P*N به جای خود V.P.N، به حفاظت در شبکه مقصد، از جمله فایروال ها و برنامه های کاربردی برای کنترل دسترسی، متکی است. با این حال، استانداردهای IPsec با اعمال فیلترهای بستهای که اجازه رمزگذاری یا مسدود کردن ترافیک به مقصد یا برنامههای خاص را میدهند؛ از انتخاب های شما پشتیبانی میکنند.

به عنوان یک موضوع عملی، اکثر سازمان ها به جای اینکه دنبال دردسرهای ایجاد و اصلاح انتخاب های شما برای هر تغییر آدرس IP یا برنامه جدید باشند، به هاست ها اجازه دسترسی به کل زیرشبکه ها را می دهند.

SSL/TLS V-P-Nها معمولاً با کنترلهای دسترسی دقیقتر در دروازه اجرا میشوند، که لایه دیگری از محافظت را فراهم میکنند، این بدان معنی است که مدیران زمان بیشتری را برای پیکربندی و حفظ خطمشیها در آنجا صرف میکنند.

از آنجایی که SSL/TLS ها در لایه نشست کار می کنند، می توانند فیلتر اعمال کرده و در مورد دسترسی کاربر یا گروه به برنامه های کاربردی (پورت ها)، URL های انتخاب شده، اشیاء جاسازی شده، دستورات برنامه و حتی محتوا تصمیم گیری کنند.

اگر واقعاً به کنترل دسترسی به ازای هر کاربر و هر برنامه در دروازه نیاز دارید، به سمت SSL/TLS بروید.

اگر میخواهید به گروههای کاربری قابل اعتماد، دسترسی همگن به کل بخشهای شبکه خصوصی بدهید یا به بالاترین سطح امنیت موجود با رمزگذاری مخفی مشترک نیاز دارید، به طرف IPsec بروید.

دفاع در برابر حملات

هر دو SSL/TLS و IPsec از الگوریتم های رمزگذاری بلوک مانند Triple DES که معمولاً در V-P-N ها استفاده می شوند، پشتیبانی می کنند. SSL/TLS V*P*N ها همچنین از الگوریتم های رمزگذاری جریانی پشتیبانی می کنند که اغلب برای مرور وب استفاده می شوند.

با توجه به طول کلیدهای قابل مقایسه، رمزگذاری بلوک نسبت به رمزگذاری جریانی، در برابر تحلیل ترافیک آسیب پذیری کمتری دارد.

اگر از SSL/TLS استفاده میکنید، محصولاتی را انتخاب کنید که از نسخه فعلی TLS که قویتر از SSL قدیمیتر است، پشتیبانی میکنند. از جمله مزایای دیگر اینست که، TLS امکانات قدیمی تر تبادل کلید SSL و یکپارچگی پیام که آن را در برابر شکستن کلید و جعل آسیب پذیر می کند، حذف کرده است.

فراتر از رمزگذاری، تفاوتهای مهمی بین IPsec و TLS V.P.N وجود دارد که میتواند بر امنیت، عملکرد و قابلیت بهره برداری تأثیر بگذارد، که عبارتند از:

-

مدیریت حملات Man in the Middle (MitM)

استفاده از رمزهای مشترک برای احراز هویت و رمزگذاری IPsec به طور کامل از حملات MitM جلوگیری می کند. علاوه بر این، IPsec اصلاح بسته هایی را شناسایی و رد می کند، که حملات MitM را خنثی می کنند، حتی زمانی که از رمزهای مشترک استفاده نمی شود.

اگر یک سیستم ترجمه آدرس شبکه بین نقاط پایانی وجود داشته باشد، می تواند مشکلاتی را ایجاد کند، زیرا یک دروازه NAT بسته ها را بر اساس ماهیت خود تغییر می دهد، آدرس های IP عمومی را جایگزین آدرس های خصوصی کرده و با شماره پورت ها دست و پنجه نرم می کند. با این حال، تقریباً تمام محصولات IPsec از پسوندهای پیمایش NAT پشتیبانی می کنند.

TLS در برابر حملات سبک وزن MitM (آنهایی که رمزگذاری را هک نمی کنند) محافظت ایجاد می کند. برای مثال، برای جلوگیری از Packet Injection، دنباله ای از اعداد را درون بسته های رمزگذاری شده حمل و از تأیید اعتبار پیام برای تشخیص تغییرات محموله استفاده می کند.

-

جلوگیری از Thwarting message replay

هر دو IPsec و TLS از توالی برای شناسایی و مقاومت در برابر حملات پخش مجدد پیام استفاده می کنند. IPsec کارآمدتر است زیرا بسته های خارج از نظم پایین تر در پشته در کد سیستم را دور می اندازد. در SSL/TLS، بسته های خارج از نظم توسط موتور جلسه TCP یا موتور پراکسی TLS شناسایی می شوند و قبل از دور انداختن، منابع زیادی مصرف می کنند.

این یکی از دلایلی است که IPsec به طور گسترده برای V-P-N های سایت به سایت مورد استفاده قرار می گیرد، جایی که برای پاسخگویی به نیازهای با حجم بالا و تأخیر کم، داشتن توان عملیاتی بالا حیاتی است.

-

مقاومت در برابر حملات DoS

IPsec در برابر حملات DoS مقاومتر است زیرا در لایه پایینتری از شبکه کار میکند. TLS از TCP استفاده میکند و آن را در برابر TCP SYN Flood آسیبپذیر میکند، که جداول جلسات را پر و بسیاری از پشتههای شبکه را فلج میکند. دستگاههای IPsec سطح تجاری، در برابر حملات DoS سختتر شدهاند.

امنیت مشتری

V*P*N شما – IPsec یا SSL/TLS – فقط به اندازه لپ تاپ ها، رایانه های شخصی یا دستگاه های تلفن همراه متصل به آن ایمن است. بدون اقدامات احتیاطی، از هر دستگاه مشتری می توان برای حمله به شبکه شما استفاده کرد.

بنابراین، شرکتهایی که هر نوع V.P*N را پیادهسازی میکنند باید اقدامات امنیتی مکمل مشتری، مانند فایروالهای شخصی، اسکن بدافزار، جلوگیری از نفوذ، احراز هویت سیستمعامل و رمزگذاری فایل را الزامی کنند.

این کار با IPsec ساده تر است زیرا IPsec به مشتری نرم افزاری نیاز دارد. برخی از سرویس گیرندگان IPsec V-P-N، شامل محصولات امنیتی دسکتاپ یکپارچه می شوند به طوری که تنها سیستم هایی که مطابق با سیاست های امنیتی سازمانی هستند می توانند از V*P*N استفاده کنند.

دستگاههای سرویس گیرنده SSL/TLS چالشهای بیشتری را در این مساله ایجاد میکنند زیرا میتوان توسط رایانههای خارج از کنترل شرکت به SSL/TLS V-P-N دسترسی پیدا کرد. رایانههای عمومی یک چالش خاص هستند؛ برای مثال:

- یک SSL/TLS میتواند با پاک کردن اطلاعاتی مانند اعتبارنامههای ذخیره شده، صفحات وب ذخیره شده، فایلهای موقت و کوکیها، اطمینان حاصل کند که اطلاعات حساس از جلسهای به جلسه دیگر در رایانه مشترک منتقل نمیشوند.

- یک SSL/VPN می تواند مرورگر را وادار کند که اپلتی (Applet) را به صورت محلی اجرا کند تا به دنبال پورت های باز بگردد و قبل از اینکه دروازه دسترسی از راه دور را بپذیرد، وجود ضد بدافزار را تأیید کند.

- برخی از V.P.N های SSL/TLS امنیت مشتری را با قوانین دسترسی ترکیب می کنند. به عنوان مثال، دروازه می تواند دستورات برنامه های کاربردی را فیلتر کند. برای مثال، FTP GET را اجرا کند اما FTP PUT را نه؛ یا فایل هایی که به exe. ختم می شوند اجرا نشود و …

حالت جلسه بیشتر از نظر امنیتی استفاده می شود، اما شایان ذکر است که هر دو محصول IPsec و SSL/TLS اغلب نگهدارنده های قابل تنظیمی را اجرا می کنند که تشخیص می دهد چه زمانی تونل از بین رفته است. در هر دو نوع اگر مشتری اتصال شبکه را از دست بدهد یا زمان تونل به دلیل عدم فعالیت تمام شود تونل قطع می شود.

متدولوژیهای متفاوتی بر اساس مکانهای مختلف در پشته پروتکل استفاده میشوند، اما تأثیر یکسانی روی کاربران دارند.

کلاینت و بدون کلاینت

جذابیت اصلی SSL/TLS استفاده آنها از مرورگرهای استاندارد به عنوان مشتری برای دسترسی به سیستم های امن به جای نصب نرم افزار مشتری است، اما برخی عوامل نیز وجود دارد که باید در نظر گرفته شوند.

SSL/TLS V*P*N برنامه های مبتنی بر مرورگر را برای دستگاه های راه دور در دسترس قرار می دهند. با این حال، به طور کلی، هرچه ترکیب برنامه متنوع تر باشد، IPsec جذاب تر می شود. که به یک مبادله بین نصب کلاینت IPsec و سفارشی سازی SSL/TLS V.P.N مربوط می شود.

البته همه برنامه ها از طریق مرورگر قابل دسترسی نیستند. اگر برنامه های کلیدی این ویژگی را نداشته باشند، دروازه باید یک عامل دسکتاپ، مانند یک اپلت جاوا، را جاسازی کند تا امکان دسترسی را مثلا به یک سرویس گیرنده یا برنامه کاربردی سرور قدیمی، فراهم کند.

اگر محیط غنی از چنین برنامههایی باشد، ممکن است نسبت به پشتیبانی از IPsec V-P-N، زمان و تلاش بیشتری را صرف توسعه یا استقرار افزونهها کنید. استفاده از چنین افزونههایی ممکن است با سایر سیاستهای امنیتی دسکتاپ در تضاد باشند.

به عنوان مثال، اکثر سازمان ها جاوای بدون امضا را مسدود می کنند، زیرا می توان از آن برای نصب تروجان ها، بازیابی یا حذف فایل ها و غیره استفاده کرد. برخی از سازمانها همه محتوای فعال را مسدود میکنند تا امن باشند. در نتیجه، ممکن است مجبور شوید برخی از سرویس گیرندگان مرورگر را برای استفاده از SSL/TLS مجددا پیکربندی کنید، که امکان ارتباط با پیکربندی های مشتری را داشته باشید.

اکثر پلتفرمهای کلاینت، از جمله Windows، Mac OS X، Android و Apple iOS، از IPsec پشتیبانی میکنند. برخی از دروازهها ممکن است همچنان به نرمافزار کلاینت شخص ثالث برای عملکردهای پیشرفته نیاز داشته باشند و کلاینت های قدیمیتر ممکن است راهحل اساسی نداشته باشند.

بنابراین، مطمئن شوید که V-P-N های بالقوه را با در نظر گرفتن این موضوع ارزیابی کنید. نصب کلاینت های شخص ثالث زمان بر است و نیاز به دسترسی به دستگاه های کاربران دارد.

برخی از فروشندگان، سخت افزارهای IPsec V.P.N را برای سازمان هایی که باید با پلتفرم های سیستم عامل متنوع سروکار داشته باشند، ارائه می دهند. این وسایل کوچک بین کامپیوتر خانگی کارمند و مودم کابلی یا DSL قرار گرفته و مانند یک سرویس گیرنده IPsec V*P*N عمل می کنند.

ایده این است که از قبل روی سخت افزار سرمایه گذاری شود تا امکان مدیریت دسترسی V-P-N از طریق یک دستگاه تحت کنترل سازمانی به جای هر دستگاه مشتری در پشت آن فراهم شود. در عوض، سازمانها میتوانند از فایروالهای اداری/خانگی دارای IPsec استفاده کنند تا شبکههای محلی LAN دورکارها را در توپولوژی V.P.N سایت به سایت خود بگنجانند.

توزیع و نگهداری خط مشی معمولا به دلیل تحرک کاربر و اتصال متناوب با مشکل مواجه می شود که مسئله مهمی برای IPsec است.

مدیران IPsec باید سیاستهای امنیتی را برای هر اتصال شبکه مجاز ایجاد، اطلاعات مهمی مانند هویت IKE، گروه Diffie-Hellman، الگوریتمهای رمزنگاری و طول عمر انجمن امنیتی را شناسایی کنند.

فروشندگان IPsec سیستم های مدیریت سیاست متمرکزی را برای سهولت و خودکارسازی توزیع خط مشی ارائه می دهند، البته همیشه به گونه ای نیست که به طور کامل با سایر خط مشی های امنیتی شبکه و حوزه های سیاستی ادغام شود.

در بیشتر موارد، خط مشی امنیتی برای SSL/TLS ها در دروازه – پروکسی SSL/TLS پیاده سازی و اجرا می شود. بنابراین، هیچ کاربر یا دستگاهی درگیر نیست و هیچ مدیریت از راه دوری هم وجود ندارد.

یکپارچه سازی دروازه های VPN

مشکلات سمت سرور در میان هیاهوی صرفهجوییهای بدون کلاینت از بین میروند، اما درک آنچه در انتخاب محصول V-P-N، طراحی سیستم امن و استقرار مقرونبهصرفه اهمیت دارد ضروریست.

چه IPsec یا SSL/TLS را انتخاب کنید، دروازه V.P.N شما جایی خواهد بود که لاستیک با جاده برخورد می کند. مدیریت V*P*N سمت سرور برای هر دو مورد نیاز است. پیکربندی شبکه، مسئله اصلی IPsec است و مدیریت سرور برنامه، مشکل SSL/TLS است.

میزبان های راه دور IPsec بخشی از شبکه خصوصی شما می شوند، بنابراین IT باید موارد زیر را اولویت بندی کند:

-

تخصیص آدرس

تونل های IPsec دو آدرس دارند. آدرسهای بیرونی که از شبکهای میآیند که تونل از آنجا شروع میشود – به عنوان مثال، مشتری راه دور. آدرس های داخلی، برای شبکه محافظت شده که در دروازه، تخصیص داده می شود. IT باید از پروتکل پیکربندی میزبان پویا یا سایر ابزارهای مدیریت آدرس IP استفاده کند تا محدوده هایی را برای استفاده درگاه ایجاد، و اطمینان حاصل کند که هرگونه فایروال داخلی یا سایر سیستم های امنیتی اجازه دسترسی به آن آدرس ها را به خدمات مورد نظر می دهد.

-

طبقه بندی ترافیک

سیستم های SSL/TLS، کنترل دقیق دسترسی به خدمات در دروازه را امکان پذیر می کنند. تصمیم گیری در مورد محافظت و سپس تنظیم انتخابگرها برای محافظت از آن به زمان پیکربندی و زمان نگهداری نیاز دارد.

-

مسیریابی

افزودن دروازه IPsec مسیرهای شبکه را تغییر می دهد. شما زمان خود را صرف تصمیم گیری در مورد نحوه هدایت ترافیک مشتری به و از دروازه V*P.N خواهید کرد.

SSL/TLS به تخصیص آدرس مشتری یا تغییر در مسیریابی در داخل شبکه شما نیاز ندارد زیرا در پشته شبکه بالاتر کار می کند. با این حال، معمولاً دروازههای SSL/TLS در پشت یک فایروال محیطی مستقر میشوند که باید برای ارائه ترافیک SSL/TLS به دروازه پیکربندی شوند. در مقابل، فایروال محیطی معمولا دروازه IPsec V.P.N است.

دروازه های SSL/TLS می توانند تأثیر مثبتی روی سرورهای برنامه در داخل شبکه خصوصی شما داشته باشند. اگر کارکنان فناوری اطلاعات نیاز به محدود کردن دسترسی به جزئیات دقیقتر از فایروال داشته باشند – به عنوان مثال، دسترسی آگاهانه کاربر به فهرستی در یک وب سرور – ممکن است به اعمال کنترلهای دسترسی در سطح سیستم عامل مانند NTFS ویندوز و هر احراز هویت کاربر یا هر برنامه در خود سرورها نیاز باشد.

این امر دسترسی کارکنانی را که از نقاط پایانی شرکت یا از طریق IPsec یا SSL/TLS وارد میشوند، کنترل میکند.

با اعمال همان کنترلهای دسترسی دقیق در دروازههای SSL/TLS ، سازمانها میتوانند این امنیت را از سرورهای برنامه حذف کنند. همچنین سازمان را قادر میسازد، حتی اگر دروازه ترافیک را به یک هدف خارجی مانند یک سرویس SaaS هدایت کند، سیاست یکسانی را در دروازه و در سراسر سیستمهای داخلی اعمال کند.

این کنترل دسترسی دقیق هزینه ای دارد: برنامهریزی، پیکربندی و تأیید بیشتر، به سربار منجر میشود. ضمن اینکه نیاز به کنترل روی سرورها را برطرف نمی کند مگر اینکه تمام ترافیک از طریق دروازه ها عبور کند، بنابراین همگام نگه داشتن سیاست ها یکی دیگر از وظایف همیشگی است.

آزمون زمان

آیا همیشه SSL/TLS و IPsec وجود خواهند داشت؟ این احتمال وجود دارد که IPsec برای گروه هایی که نیازمند بالاترین درجه امنیت هستند، آنهایی که نیاز به دسترسی گسترده تر به سیستم های فناوری اطلاعات یا مجموعه های غنی از برنامه های کاربردی قدیمی دارند، و البته برای اتصال سایت به سایت که اکنون اغلب تحت کنترل SD-WAN بجای SSL/TSL است؛ جذاب باقی بماند.

همچنان برای راه اندازی با امنیت پایین تر یا مواردی که نیاز به یک مکان واحد برای کنترل تمایز بسیار دقیق حقوق دسترسی کاربران در چندین سیستم یا کسانی که قادر به اعمال یا کنترل استفاده از IPsec نیستند، جذاب خواهد بود.

برخلاف نوع جدیدتر سیستم، مانند ابزار محیطی تعریف شده توسط نرمافزار، دپارتمانهای فناوری اطلاعات باید نیازهای خاص گروههای مختلف کاربران را ارزیابی کنند تا تصمیم بگیرند که آیا V*P*N برای آنها مناسب است یا نه. کدام نوع V*P*N به بهترین وجه نیازهای آنها را برآورده می کند. و اینکه آیا خودشان آن را ارائه کنند یا باید با یک سرویس V*P*N، قرارداد ببندند.

![مقایسه فورتیگیت 70G و 70F و 60F [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/04/Copy-of-FortiGate-90G-1-240x144.png)

![مقایسه فورتیگیت 200G و فورتیگیت 200F [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/03/FG-200F-Vs-FG-200G-240x144.png)

![آموزش Automation Backup در فورتی گیت [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/02/Automation-Backup-in-FortiGate-240x144.png)

![آموزش پیکربندی تانل GRE بین فورتی گیت و میکروتیک [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2024/12/پیکربندی-تانل-GRE-بین-فورتی-گیت-و-میکروتیک-240x144.png)