چگونه از بروز حمله Credential Stuffing جلوگیری کنیم؟

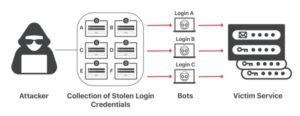

در حمله Credential Stuffing از اطلاعات و دیتابیسهای فاش شده طی فرایند نقض دادهها (data breach)، جهت نفوذ به حسابهای کاربری افراد در سایر سرویسها و وبسایتهای اینترنتی استفاده میشود.

به عنوان مثال، ممکن است یک مهاجم لیستی از نامهای کاربری و پسوردها را از طریق نقض دادههای یک فروشگاه بزرگ به دست آورد و با کمک آنها سعی بر ورود به سیستم بانکی نماید. مهاجم امیدوار است برخی از مشتریان آن فروشگاه در آن بانک، حساب داشته باشند و از همان نام کاربری و رمز عبور استفاده کرده باشند.

قابل ذکر است حمله سایبری Credential Stuffing با توجه به لیستهایی از اطلاعات کاربری و اعتباری فاش شده که در بازار سیاه به فروش میرسد، رونق گرفته است. گسترش این لیستها به همراه ابزارهای پیشرفتهی Credential Stuffing باعث شده است این حمله سایبری از محبوبیت خاصی برخوردار گردد.

عوامل تاثیرگذار بر روی حمله سایبری Credential Stuffing

این مجموعه اطلاعات حاوی میلیونها و گاهی میلیاردها اطلاعات مربوط به ورود به سیستم (لاگین شدن) میباشد. چنانچه مهاجم اطلاعات مربوط به یک میلیون حساب کاربری را داشته باشد، یعنی میتواند حدودا به هزار حساب کاربری دسترسی پیدا کند.

حتی اگر درصد کمی از حسابهای کاربری اطلاعات مفیدی ارائه دهند، باز هم این حمله ارزشمند است. نکته مهمی که وجود دارد این است که مهاجم میتواند اطلاعات کاربری که در اختیار دارد را برای سرویسهای مختلف امتحان کند.

پیشرفت در تکنولوژی رباتها بر روی حملات Credential Stuffing تاثیر زیادی داشته است. ویژگیهای امنیتی که در فرمهای ورود به سیستم (لاگین) برنامههای تحت وب تعبیه شده است غالبا شامل تاخیر زمانی به صورت عمدی و همچنین ممنوعیت آدرسهای IP است که چندین بار سعی بر ورود به سیستم داشتهاند.

حال نرم افزارهای مدرن و پیشرفته Credential Stuffing به کمک مهاجمین میآیند و با استفاده همزمان از رباتها و تلاش در لاگین شدن چندین حساب کاربری که به نظر میرسد از دستگاههای متفاوت و همچنین با IPهای مختلف هستند، این اقدامات امنیتی را دور میزنند.

ربات مخرب همه تلاش خود را میکند تا ترافیک ایجاد شده توسط مهاجم از ترافیک معمولی تشخیص متمایز نشود؛ و البته این تلاش بسیار هم موثر است.

بنابراین میتوان گفت تنها نشانهای که شرکتهای قربانی خواهند داشت، افزایش حجم کلی ترافیک در تلاش برای لاگین شدن میباشد. در این صورت تلاش قربانی برای متوقف ساختن ترافیک نتیجهای نخواهد داشت.

اصلیترین دلیل حملات Credential Stuffing این است که غالبا مردم از رمزهای عبور خود استفاده مجدد میکنند. مطالعات نشان میدهد که اکثر کاربران، از اطلاعات اعتباری یکسانی برای سرویسهای مختلف استفاده میکنند. لازم به ذکر است تا زمانی که چنین روندی ادامه داشته باشد، موفقیت حملات Credential Stuffing نیز حتمی است.

تفاوت حملات Credential Stuffing و Brute Force

بر طبق دستهبندی OWASP، حملهی Credential Stuffing در زیرمجموعهی حملات Brute Force قرار دارد. اما با بیان دقیقتر میتوان گفت حمله Credential Stuffing با حملات Brute Force تفاوت بسیاری دارد.

حمله Brute Force در تلاش برای حدس پسورد بدون هیچ زمینه و سرنخی است و آنها را کاملا به صورت تصادفی با هم ترکیب میکند. این در حالی است که حمله Credential Stuffing با استفاده از دادههای به دست آمده این کار را انجام میدهد.

یک دفاع خوب در برابر حملات Brute Force استفاده از رمزهای عبور بسیار قوی است که شامل چندین کاراکتر از جمله حروف کوچک و بزرگ، اعداد و کاراکترهای ویژه میباشد. اما حقیقت این است که حتی یک رمز عبور بسیار قوی باز هم نمیتواند در برابر حملات Credential Stuffing مقابله کند.

از نظر حمله Credential Stuffing، این که یک رمز عبور چقدر قوی باشد اهمیتی ندارد و همین که در حسابهای مختلف به اشتراک گذاشته شود، در معرض خطر Credential Stuffing قرار میگیرد.

راههای جلوگیری از حملات Credential Stuffing

-

کاربران چطور میتوانند مانع از حملات Credential Stuffing گردند؟

از دید یک کاربر، دفاع در برابر حملات Credential Stuffing کار بسیار سادهای است. بهتر است کاربران از رمزهای عبور منحصر به فرد برای هر سرویس استفاده کنند. در صورتی که یک کاربر از رمزهای عبور منحصر به فرد استفاده کند، حمله Credential Stuffing در برابر حسابهای وی خلع سلاح میشود. در ضمن برای افزایش امنیت در صورت امکان از احراز هویت دو عاملی استفاده شود.

-

سازمانها چطور میتوانند مانع حملات Credential Stuffing شوند؟

متوقف ساختن حملات Credential Stuffing برای شرکتهایی که خدمات تایید اعتبار انجام میدهند، بسیار پیچیدهتر است. حمله Credential Stuffing در اثر نقض دادهها در شرکتهای دیگر رخ میدهد. لزوما امنیت سازمانی که مورد حمله Credential Stuffing قرار گرفته است، به خطر نیفتاده است.

یک سازمان میتواند به کاربران پیشنهاد دهد از رمزهای عبور منحصر به فرد استفاده کنند اما نمیتواند به عنوان قانون آن را اجرا کند.

ارائه اقدامات امنیتی در رابطه با لاگین شدن کمک شایانی به کاهش حمله Credential Stuffing میکند. فعال کردن ویژگیهایی مانند احراز هویت دو عاملی و همچنین ملزم کردن کاربران به پر کردن فرم captcha قبل از لاگین شدن، دو عاملی هستند که رباتهای مخرب را متوقف میکنند.

شاید در ظاهر انجام این دو فعالیت برای کاربران ناخوشایند باشد، اما این اقدامات امنیتی در مواجهه با حملات بسیار مثمر ثمر خواهند بود.

میتوان گفت قویترین سد دفاعی در برابر حملات Credential Stuffing ارائه خدمات مدیریت ربات است. مدیریت ربات قادر است با استفاده از یک پایگاه داده IP Reputation، رباتهای مخربی که در تلاش برای لاگین شدن هستند، متوقف سازد بدون این که تاثیری بر روی لاگین شدنهای قانونی بگذارد.

منبع: www.cloudflare.com

![چگونه از کاربران Active directory در فایروال فورتی گیت استفاده کنیم؟ [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2023/12/use-active-directory-objects-directly-in-policies-240x144.jpg)

![پروتکل STP چیست و چگونه کار میکند؟ [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2023/12/STP-240x144.png)