![چگونه از کاربران Active directory در فایروال فورتی گیت استفاده کنیم؟ [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2023/12/use-active-directory-objects-directly-in-policies.jpg)

چگونه از کاربران Active directory در فایروال فورتی گیت استفاده کنیم؟

بسیاری از کارشناسان شبکه به دنبال راهکاری هستند تا بتوانند از کاربران تعریف شده در سرورهای احراز کننده هویت مانند Active Directory (AD)، در دیگر دستگاههای شبکه مانند فایروالشان استفاده کنند.

فایروال FortiGate قابلیت یکپارچهسازی و تجمیع با بسیاری از سرورهای احراز هویت مانند Active Directory (AD) را دارا میباشد. از این رو دیگر نیازی نیست بخواهید کاربران خود را به صورت مجزا در فایروالتان ایجاد کنید. کافیست ارتباط بین FortiGate و سرور احراز هویتتان را برقرار کنید.

در این مقاله قصد داریم نحوه اتصال گروه کاربران سرویس Active Directory (AD) به فایروال فورتی گیت را توضیح بدهیم.

همگامسازی گروه کاربران Active Directory (AD) از طریق پروتکل LDAP به ما اجازه میدهد که از کاربران و گروهشان به منظور انجام احراز هویت توسط فایروال بهره ببریم.

گروههای Active Directory (AD) میتوانند مستقیماً در پالیسیهای identity-based فایروال استفاده شوند. ادمینهای شبکه میتوانند تعیین کنند که اطلاعات از سرورهای AD LDAP در بازههای زمانی مشخص، بهروزرسانی شوند.

برای استفاده از گروههای کاربر Active Directory (AD) در پالیسیها:

1. FSSO Collector Agent AD را روی حالت access تنظیم میکنیم.

2. سرور LDAP را اضافه میکنیم.

3. FSSO Collector Agent را جهت جمعآوری لیست گروههای کاربر AD ایجاد میکنیم.

4. از گروه کاربران Active Directory (AD) جهت استفاده در پالیسی استفاده میکنیم.

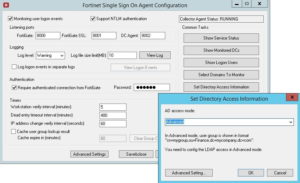

تنظیم حالت access در FSSO Collector Agent

برای استفاده از این ویژگی، باید FSSO Collector Agent را روی حالت Advanced AD Access قرار دهید. اگر FSSO Collector Agent در حالت پیشفرض در حال اجرا باشد، FortiGate نمیتواند بهدرستی عضویتهای گروه کاربر را مطابقت بدهد.

اضافه کردن یک سرور LDAP

هنگام پیکربندی اتصال LDAP به سرور Active Directory، یک ادمین شبکه باید اعتبار کاربری Active Directory را ارائه کند. برای ایمنسازی این اتصال، از LDAPS در سرور Active Directory و FortiGate استفاده کنید.

کمترین privilegeها را اعمال کنید. برای عملیات اتصال منظم LDAP، از credentialهایی که دسترسی کامل مدیریتی به سرور ویندوز را در هنگام استفاده از credentialها فراهم میکنند، استفاده نکنید.

– افزودن یک سرور LDAP در رابط کاربری گرافیکی (GUI)

1. به قسمت User & Authentication و بعد LDAP Servers بروید.

2. روی گزینه Create New کلیک کنید.

3. تنظیمات را در صورت نیاز پیکربندی کنید.

4. اگر ارتباط امن بر بستر TLS توسط AD LDAPتان پشتیبانی میشود:

4.1. گزینه Secure Connection را فعال کنید.

4.2. پروتکل مورد نظر را انتخاب کنید.

4.3. certificateی را که CA، گواهی سرور AD LDAPتان را صادر کرده است را انتخاب کنید. اگر پروتکل LDAPS باشد، پورت به صورت خودکار به 636 تغییر میکند.

5. گزینه ok کلیک کنید.

– اضافه کردن سرور LDAP در CLI

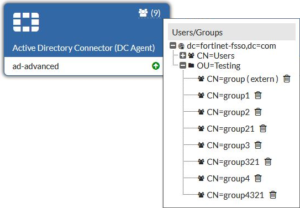

ایجاد FSSO Collector که لیست گروههای کاربر AD را بهروز میکند

– برای ایجاد یک FSSO agent connector در GUI

1. به قسمت Security Fabric و بعد External Connectors بروید.

2. بر روی Create New کلیک کنید.

3. در قسمت Endpoint/Identity بر روی گزینه FSSO Agent on Windows AD کلیک کنید.

4. یک نام انتخاب کنید.

5. آدرس IP به همراه پسورد را در قسمت Primary FSSO Agent وارد کنید.

6. User Group Source را در حالت Local قرار بدهید.

7. در قسمت LDAP Server، سرور LDAP خود را انتخاب کنید.

8. Proactively Retrieve from LDAP Server را فعال کنید.

9. قسمت Search Filter را روی حالت (&(objectClass=group)(cn=group*)) قرار دهید. توجه داشته باشید که به صورت صحیح فیلتر را اعمال کنید، زیرا فورتی گیت به صورت خودکار فیلتر را بررسی نمیکند. اگر نادرست باشد ممکن است Fortigate هیچ گروهی را بازیابی نکند.

10. در قسمت Interval (minutes)، بازه زمانی که میخواهید Fortiagte با AD LDAP سرورتان ارتباط برقرار کند، و اطلاعات خود را برای groupها آپدیت کند، تنظیم کنید.

11. گزینه ok کلیک کنید.

12. برای مشاهده گروههای کاربری AD که توسط FSSO agent بازیابی میشوند، نشانگر خود را روی آیکون گروه در لیست fabric connector نگه دارید.

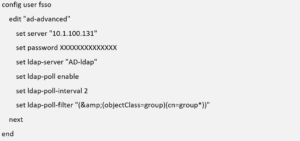

– ایجاد کردن FSSO agent connector در CLI

میتوانید گروههای کاربری بازیابی شده AD را با دستور show user adgrp مشاهده کنید.

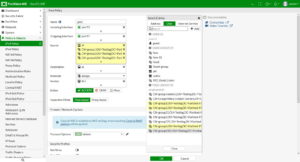

استفاده از کاربران گروههای AD در پالیسیها

گروههای کاربری AD بازیابی شده توسط FortiGate میتوانند مستقیماً در پالیسیهای فایروال استفاده شوند.

منبع: https://docs.fortinet.com/document/fortigate/7.4.1/administration-guide/795593

![چگونه از کاربران Active directory در فایروال فورتی گیت استفاده کنیم؟ [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2023/12/use-active-directory-objects-directly-in-policies-240x144.jpg)

![پروتکل STP چیست و چگونه کار میکند؟ [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2023/12/STP-240x144.png)

یک دیدگاه برای “چگونه از کاربران Active directory در فایروال فورتی گیت استفاده کنیم؟”

محمد علیزاده

می گوید:مطلب خوب و کاربردی بود. ممنون