حملات Active و Passive (حمله فعال و غیر فعال شبکه)

در این مقاله به معرفی حمله فعال و غیرفعال در شبکه پرداختهایم و تفاوتهای حملات Active و Passive را بیان کردهایم.

SD-WAN چیست، چگونه کار میکند و چه تفاوتی با WAN سنتی دارد؟

SD-WAN یک شبکه گسترده بر مبنای نرم افزار است که به تسهیل امور مربوط به شبکههای شعب مختلف سازمانها و ارائه WAN کمک میکند.

ویژگی های شبکه های کامپیوتری

در این مقاله لیستی از ویژگی های شبکه های کامپیوتری آوردهایم که شامل سرعت ارتباط، به اشتراکگذاری، قابلیت اطمینان و مقیاسپذیری است.

Data Storage یا ذخیره سازی دادهها چیست؟

Data Storage یا ذخیره سازی داده ها به این معنی است که فایل ها و اسناد به صورت دیجیتالی ضبط شده و در سیستم های ذخیره سازی، ذخیره می گردند.

انواع شبکه های کامپیوتری

در این مقاله به معرفی انواع شبکه های کامپیوتری که شامل چهار دسته اصلی LAN ، MAN ، PAN و WAN میباشد، پرداختهایم.

ساختار شبکه های کامپیوتری

در این مقاله به معرفی دو ساختار مورد استفاده در شبکههای کامپیوتری تحت عنوان Peer-To-Peer و Client/Server پرداختهایم.

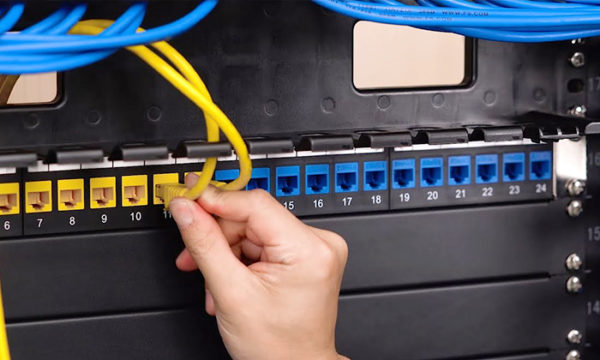

پچ پنل چیست و چرا به آن نیاز داریم؟

Patch Panel یکی از اجزای شبکههای کابلکشی مس و فیبر است و تقریبا همهی شبکهها از پچ پنل برای بهینهسازی کابلکشی استفاده میکنند.

5 دلیل برای استفاده از فضای ابری

با استفاده از فضای ابری مطمئن، ابزاری در اختیار کارمندان خود قرار میدهید تا بتوانند به صورت کاملا موثر و با حداکثر امکان به کار خود ادامه دهند.

امنیت یکپارچه فورتی نت (Fortinet Security Fabric)

امنیت یکپارچه فورتی نت (Fortinet Security Fabric)، امنیتی گسترده برای تمامی بخشهای شبکه، دستگاهها و برنامههای داخلی ارائه مینماید.

انتخاب پردازنده مناسب برای سرور

در اینجا به چندین فاکتور جهت انتخاب پردازنده مناسب برای سرور پرداخته میشود، این فاکتورها شامل Clock Speed Cores Threads و cache است.

ارتقاء زیرساختهای IT

ارتقا زیرساختهای IT یک اصل کلی است که باید هر چند سال یک بار در شبکهها انجام شود، تا از مزایای ذکر شده در این مقاله بهرهمند گردند.

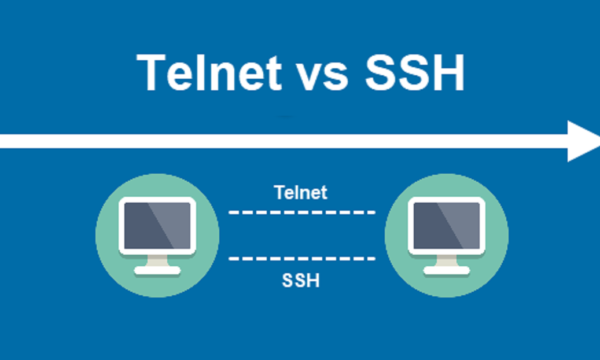

تفاوت SSH و Telnet چیست؟

SSH بهترین جایگزین برای Telnet است زیرا علاوه بر این که با آن هم هدف است، امنیت را هم به طور کامل فراهم میکند.

![مقایسه هایپروایزر و کانتینر [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/09/Hypervisors-Vs-Containers-240x144.png)

![مقایسۀ هایپروایزر نوع 1 و 2؛ معرفی 11 محصول برتر مجازیسازی [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/09/Comparison-of-Type-1-and-Type-2-Hypervisors-240x144.jpg)