باج افزار خرگوش بد (bad rabbit)

بعد از آلوده کردن یک سیستم Bad Rabbit (خرگوش بد) به دنبال یک نوع به خصوص از فایلها میگردد و آنها را رمزنگاری میکند. همچنین دیسک رمزگذاری شده و هنگام بوت شدن سیستم صفحه باج افزار نمایش داده میشود و از دسترسی قربانی به سیستم عامل جلوگیری میکند.

رمزگذاری دیسک و قابلیتهای bootloader توسط کدی که از یک ابزار مجاز به نام DiskCrypto مشتق شده است نشات میگیرد.

فایلهایی که توسط Bad Rabbit (خرگوش بد) رمزگذاری شدند بدون پرداخت باج قابل بازگردانیاند.

یکی از محققان Kaspersky بعد از بررسی قابلیتهای رمزگذاری باج افزار کشف کرد که برخی از کاربران ممکن است بتوانند فایلهای رمزگذاری شده توسط Bad Rabbit (خرگوش بد) را بدون پرداخت باج recover نمایند.

Bad Rabbit به حمله NotPetya که اختلالات قابل توجهی را به بسیاری از کمپانیها وارد کرده بود مربوط میشود. اگرچه، برخلاف NotPetya ، که به دلیل این واقعیت که قربانیها نمیتوانند حتی بعد از پرداخت باج فایلهای خود را recover کنند کارشناسان آن را به عنوان یک wiper طبقهبندی کردهاند، فایلهای رمزگذاری شده توسط Bad Rabbit (خرگوش بد) میتوانند با کلید رمزگشایی درست recover شوند.

درحالیکه مکانیزم رمزگذاری استفاده شده توسط اتکرها، AES-128-CBC و RSA-2048، نمیتوانند کرک شوند، کارشناسان Kaspersky متدهایی را شناسایی کردند که ممکن است به قربانی اجازه دهد تا دیسک خود را رمزگشایی کرده و فایلها را recover کند.

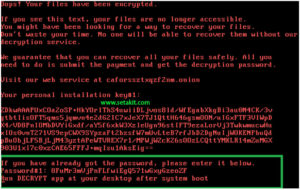

هنگامی که یک کامپیوتر آلوده بوت میشود، کاربران مطلع میشوند که فایلهایشان رمزگذاری شده و برای دریافت رمز عبوری که به منظور رمزگشایی فایلهایشان احتیاج دارند میبایست باج را پرداخت کنند. همان صفحه به قربانی که از قبل رمز عبور را دریافت کرده اجازه میدهد تا آن را وارد کرده و سیستم خود را بوت نماید.

محققان Kaspersky دریافتهاند که رمز عبوری که برای بوت شدن سیستم احتیاج دارند بعد از ساخته شدن از مموری پاک نمیشود و به کاربران این موقعیت را میدهد که قبل از پایان روندی که رمز عبور ساخته میشود، dispci.exe، آن را استخراج نمایند.

وارد کردن این رمز سیستم را بوت کرده و دیسک را رمزگشایی میکند، شرکت امنیتی به SecurityWeek اشاره داشته که، در واقع شانس کمی وجود دارد که قربانی قادر باشد تا رمز عبور را استخراج کند.

به منظور recover کردن فایلها، محققان دریافتند که bad rabbit (خرگوش بد)، shadow copy ها که نسخه پشتیبان ساخته شده توسط ویندوز هستند را پاک نمیکند.

اگر کاربران این قابلیت نسخه پشتیبان را قبل از این که فایلها رمزگذاری شوند فعال نمایند و قابلیت رمزگذاری کامل دیسک باج افزار بنا به دلایلی fail شود یا دیسک با استفاده از روشهای مذکور رمزگذاری شود، داده میتواند توسط ویندوز یا خدمات third-party ، بازسازی شود.

این اولین باری نیست که یک باج افزار به شدت مخرب توسط اسلحه سایبری که توسط NSA ساخته شده گسترش پیدا میکند. اخیرا، ضعف امنیتی ETERNALBLUE در باج افزار WannaCry در می 2017 استفاده شده بود، و در ماه بعد exploit های ETERNALBLUE و ETERNALROMANCE در باج افزار NotPetya استفاده شدند.

بر اساس آخرین گزارشات در Cisco Talos و F-Secure ، کد ETERNALROMANCE در داخل باج افزار Bad Rabbit شناسایی شده است.

کسپرسکی نیز تایید کرد که خرگوش بد برای گسترش پیدا کردن در واقع از یک exploit مرتبط با NSA استفاده میکند، گزارشات پیشین ادعا کرده بودند که هیچ exploit مشاهده نشده است. باج افزار از EternalRomance، که شیوه نفوذ NotPetya نیز بوده است استفاده میکند.

بر اساس چندین شباهت، باور بر این است که حمله bad rabbit (خرگوش بد) توسط گروه مشابهی که کمپین NotPetya را راه اندازی کرده انجام شده است، از جمله اتکرهای وابسته به روسیه معروف به BlackEnergy، TeleBots، و Sandworm Team.

با توجه به این واقعیت که اکثر قربانیان در روسیه بودهاند برخی معتقدند که این حملات نمیتواند از طرف این کشور باشد. برخی دیگر اشاره دارند، ممکن است هدف اصلی اوکراین باشد، جایی که چندین سازمان بزرگ مورد حمله واقع شدند.

![مقایسه فورتیگیت 70G و 70F و 60F [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/04/Copy-of-FortiGate-90G-1-240x144.png)

![مقایسه فورتیگیت 200G و فورتیگیت 200F [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/03/FG-200F-Vs-FG-200G-240x144.png)

![آموزش Automation Backup در فورتی گیت [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/02/Automation-Backup-in-FortiGate-240x144.png)

![آموزش پیکربندی تانل GRE بین فورتی گیت و میکروتیک [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2024/12/پیکربندی-تانل-GRE-بین-فورتی-گیت-و-میکروتیک-240x144.png)