فیشینگ (Phishing) چیست؟+ انواع و راهکارهای مقابله با آن [آپدیت 2025]

در دنیای دیجیتال امروز، یکی از شایعترین تهدیدهای امنیتی که سازمانها و کاربران نهایی با آن مواجهاند، فیشینگ است. Phishing، تلاشی است هدفمند و متقلبانه برای دستیابی به اطلاعات حساس کاربر مانند نام کاربری، رمز عبور، اطلاعات کارت بانکی، یا دادههای محرمانۀ سازمانی از طریق جعل هویت منابع معتبر.

این اتفاق زمانی رخ میدهد که مهاجم به عنوان فردی قابل اعتماد، قربانی را تشویق به باز کردن یک ایمیل، خواندن یک پیام فوری یا پیام متنی مینماید. سپس کاربر فریب خورده و بر روی لینک مخرب کلیک میکند. کلیک بر روی لینک منجر به نصب یک بدافزار، مسدود شدن یک سیستم که بخشی از حملات باج افزار است و یا آشکار شدن اطلاعات بسیار مهم میشود. حمله فیشینگ میتواند نتایج مخربی داشته باشد، به عنوان مثال خریدهای غیر مجاز یا برداشت از حسابهای بانکی.

این حملات، معمولاً از طریق ایمیل، پیامک (Smishing)، تماس صوتی (Vishing) یا پیام در رسانههای اجتماعی صورت میپذیرد. با پیشرفت فناوری و ابزارهای جعل دیجیتال، امروزه حملات فیشینگ بهشدت پیچیده، شخصیسازیشده و مخفیانه اجرا میشوند.

طبق گزارش تحلیلی ارائه شده توسط Verizon Data Breach Investigations در سال 2020، 86 درصد از 3950 هک اتفاق افتاده در این زمینه، ریشهی مالی داشتهاند.

در سطح سازمانی، فیشینگ میتواند تبعات بزرگتری داشته باشد. معمولا علاوه بر کاهش سهم بازار، خدشهدار شدن شهرت و از بین رفتن اعتماد مشتری، سازمان متحمل خسارت شدید مالی نیز میگردد.

فیشینگ غالباً نقطه شروع حملات گستردهتر است:

- Ransomware: از طریق کلیک بر یک لینک فیشینگ، فایل باجافزار روی سیستم اجرا میشود.

- Credential Theft: سرقت اطلاعات ورود کاربران برای دسترسی به سامانههای سازمانی

- Privilege Escalation: مهاجم از اطلاعات دزدیدهشده برای ارتقای سطح دسترسی خود در شبکه استفاده میکند.

- Data Exfiltration: انتقال دادههای سازمانی به سرورهای مهاجم از طریق Backdoor.

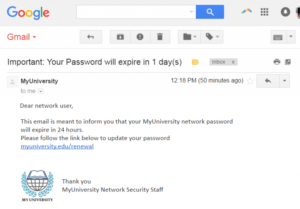

نمونههایی از حملات فیشینگ (Phishing)

موارد ذیل نمونههای رایج فیشینگ را نشان میدهند:

- یک ایمیل جعلی از دانشگاه که برای تعداد زیادی از اعضا هیئت علمی دانشگاه نیز ارسال شده است.

- ایمیل حاوی اخطار درباره فرا رسیدن زمان اعتبار پسورد است و دستورالعملهایی برای تغییر پسورد ظرف مدت 24 ساعت میباشد.

کلیک کردن بر روی لینک مخرب:

- کاربر به صفحه ساختگی دانشگاه هدایت میشود؛ جایی که دقیقا مانند صفحه اصلی و قسمت تغییر پسورد میباشد. در این قسمت پسورد جدید و قدیمی را درخواست میکند. و بدین ترتیب مهاجم قادر به دستیابی به پسورد کاربر خواهد بود.

- و یا کاربر به صفحه واقعی تغییر پسورد هدایت میشود. در عین حال، یک اسکریپت مخرب در آن محیط فعال شده تا session cookie کاربر را به سرقت ببرد. این امر منجر به حمله reflected XXS شده و در نهایت مهاجم، به شبکه دانشگاه دسترسی ویژه پیدا میکند.

نمونههای واقعی دیگری از حملات فیشینگ:

- حمله به توییتر (سال 2020): با فیشینگ، موفق به دسترسی به پنل ادمین شدند و حساب افراد معروف را برای کلاهبرداری ارز دیجیتال استفاده کردند.

- حمله به اوبر (سال 2022): مهاجم از طریق مهندسی اجتماعی توانست به حساب کاربری یکی از کارمندان دسترسی پیدا کند و به سیستمهای داخلی نفوذ کند.

- حمله به Colonial Pipeline (سال 2021): شروع نفوذ با فیشینگ بود و منجر به باجافزار و توقف زیرساخت توزیع سوخت در ایالات متحده شد.

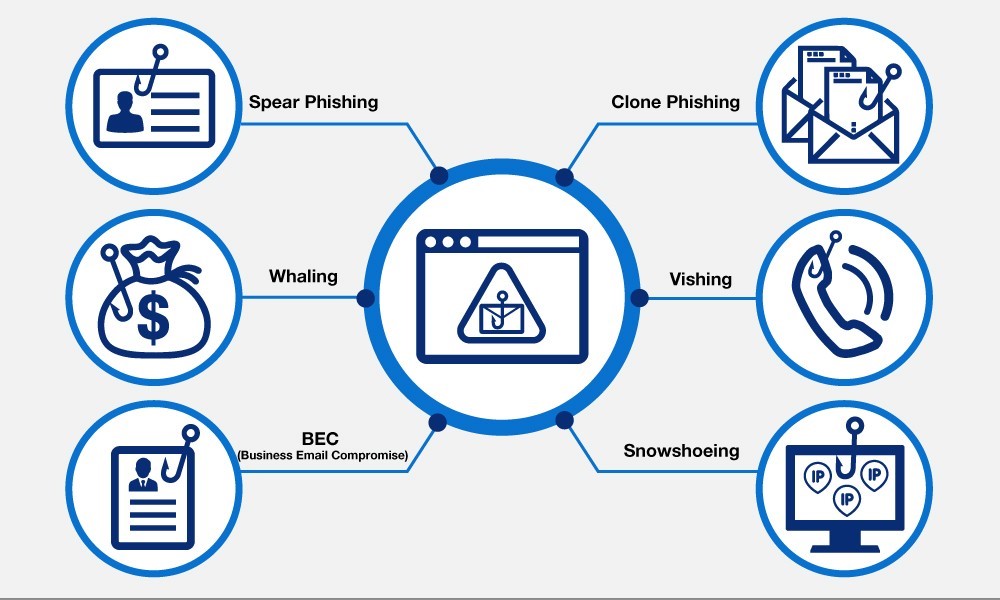

انواع حملات Phishing

هکرها بسته به هدف، ساختار سازمان و اطلاعاتی که بهدنبال آن هستند، روشهای مختلفی از حملات فیشینگ را بهکار میگیرند:

1. Spear phishing

در این روش مهاجم ابتدا اطلاعاتی مانند نام، جایگاه شغلی، ارتباطات داخلی و حتی روالهای کاری هدف را جمعآوری میکند. سپس ایمیلی مشابه با محتوای سازمانی ارسال کرده تا شخص گیرنده را به این باور برساند که فرستنده به طریقی شخصی یا کاری او را میشناسد؛ بدین ترتیب قربانی وارد لینک مخرب شده یا فایل ضمیمهای را باز میکند.

Spear Phishing اشخاص بخصوصی را درون یک سازمان مورد هدف قرار میدهد؛ در واقع میتوان گفت، یک نسخه حرفهای فیشینگ است که نیاز به دانش خاص در مورد سازمانها دارد.

در این روش، یک حمله ممکن است به شکلهای زیر رخ دهد:

- مهاجم، در مورد کارمندان بخش بازاریابی یک سازمان تحقیق نموده و به اطلاعات مربوط به آخرین فاکتورهای پروژه مربوطه دست پیدا میکند.

- مهاجم، خود را به عنوان مدیر معرفی نموده و ایمیلی تحت عنوان “فاکتورهای بهروز شده” به مدیر پروژه، ارسال میکند. در این ایمیل، متن، استایل، لوگو و همچنین الگوی استاندارد ایمیل شرکت، تقلید میگردد.

- یک لینک در ایمیل ارسال میشود و کاربر را به اسناد داخلی شرکت که نیاز به وارد کردن پسورد هست، هدایت میکند.

- از مدیر پروژه، درخواست میشود جهت مشاهده اسناد، وارد سیستم شود. سپس مهاجم، با دسترسی کامل به بخشهای مهم شبکه سازمانی، به اطلاعات مورد نیاز خود دست پیدا میکند.

2. Whaling

تکنیک Whaling نیز یکی از روشهای Spear Phishing محسوب میشود، با این تفاوت که این روش مدیرعامل و دیگر اعضای اصلی و هیئت مدیره مورد هدف قرار میگیرند. با توجه به اینکه این افراد به دادههای کلیدی و منابع مالی سازمان دسترسی کامل دارند، طعمههایی بسیار ارزشمند محسوب میشوند. این روش برای سازمانهای مجرمانۀ پیشرفته کاربرد دارد، که منابع لازم برای اجرای چنین حملاتی را دارند.

3. BEC (Business Email Compromise)

در این تکنیک، مهاجم ایمیل مدیرعامل یا مدیر مالی را جعل کرده و از کارکنان میخواهد تا تراکنش بانکی فوری انجام دهند یا اطلاعات محرمانه ارسال کنند. طبق گزارش FBI Internet Crime Report 2023، بیش از ۲.۷ میلیارد دلار خسارت ناشی از BEC تنها در آمریکا گزارش شده است.

این روش یکی از پیشرفتهترین روشهای کلاهبرداری سایبری است و بسیاری از هکرها و کلاهبرداران سایبری حرفهای از این روش استفاده میکنند.

4. Clone Phishing

در این حملات، هکر نسخهای دقیق از یک ایمیل قانونی را بازسازی میکند (مانند ایمیلی که از یک بانک دریافت میکنید) اما لینک یا فایل پیوست را با نمونۀ مخرب جایگزین میکند. کاربر گمان میکند با ایمیل واقعی طرف است و بدون تردید، فایل را باز کرده یا روی لینک کلیک میکند و بدینترتیب اطلاعات حیاتی خود را با هکر به اشتراک میگذارد.

این ایمیلها اکثرا از آدرسی بسیار مشابه آدرس اصلی ارسال میشوند که این امر باعث میشود شناسایی حمله دشوارتر باشد.

5. Vishing (Voice Phishing)

در این روش شخص کلاهبردار از طریق تماس تلفنی و با جعل Caller ID یک سازمان شناخته شده مانند بانک یا اداره مالیات، سعی در دریافت اطلاعات حساس یا پرداخت وجه توسط شخص قربانی دارد. در این حالت شخص کلاهبردار، خود را یک مقام بانکی یا دولتی معرفی کرده و با استفاده از تکنیکهای مهندسی اجتماعی تلاش میکند تا پولی که ظاهراً قربانی به آن اداره بدهکار است را از او دریافت کند.

این حمله گاهی با صدای ضبط شده یا تلفن گویا نیز انجام میشود که در این حالت، تلفن گویای هکر درخواست وارد کردن اطلاعات بانکی را کرده و از این طریق اطلاعات شخصی یا حساب بانکی شخص قربانی را بدست میآورد.

6. Smishing (SMS Phishing)

ارسال پیامکهای جعلی که کاربر را به کلیک روی لینک یا وارد کردن اطلاعات بانکی در صفحهای مشابه درگاه پرداخت ترغیب میکنند.

7. Snowshoeing

در حمله snowshoeing، هکرها تلاش میکنند فیلترهای متداول مربوط به Email Spam را دور بزنند.

آنها اینکار را با استفاده از شبکهای از آدرسهای IP و دامنههای متعدد انجام میدهند، تا تکنیکهای فیلترینگ اسپم بر پایهی حجم (Volume-Based) یا شهرت (Reputation-Based)، نتوانند این پیامها را تشخیص داده و بلاک کنند. در این حالت برخی از پیامها قبل از اینکه فیلتر مذکور بتواند بلاک کردن آنها را بیاموزد، به Inbox ایمیل گیرنده میرسند.

8. Search Engine Phishing

در این روش مهاجم یک وبسایت جعلی با ظاهر معتبر ایجاد میکند، آن را بهینهسازی و سئو میکند و در نتایج جستجو بالا میبرد. کاربر ناخواسته وارد این سایت شده و اطلاعات خود را در اختیار مهاجم قرار میدهد.

7 روش شناسایی ایمیل یا پیام فیشینگ

۱. فرستندهی ناشناس یا مشکوک: هر ایمیل از فرد یا سازمانی که انتظار دریافتش را ندارید، باید با احتیاط بررسی شود.

۲. آدرس ایمیل مشابه اما جعلی: استفاده از دامنههایی با تفاوتهای جزئی مثل b4nk.com به جای bank.com

۳. وجود لینکهای غیر امن یا عجیب: همیشه ماوس را روی لینک نگه دارید و بررسی کنید که به کجا هدایت میشود.

۴. خطاهای نگارشی یا گرامری واضح: سازمانهای معتبر معمولاً چنین خطاهایی در ایمیلهای رسمی ندارند.

۵. درخواست برای اقدام فوری یا تهدید به مسدودسازی: تکنیک «ترس و فوریت» یکی از ابزارهای کلاسیک مهندسی اجتماعی است.

۶. عدم خطاب شما با نام کامل یا مشخصات دقیق: ایمیلهای قانونی معمولاً شخصیسازیشده هستند.

۷. وجود فایلهای مشکوک با فرمت PDF ،EXE ،DOC یا ZIP: بازکردن این فایلها میتواند به نصب بدافزار یا Ransomware منجر شود.

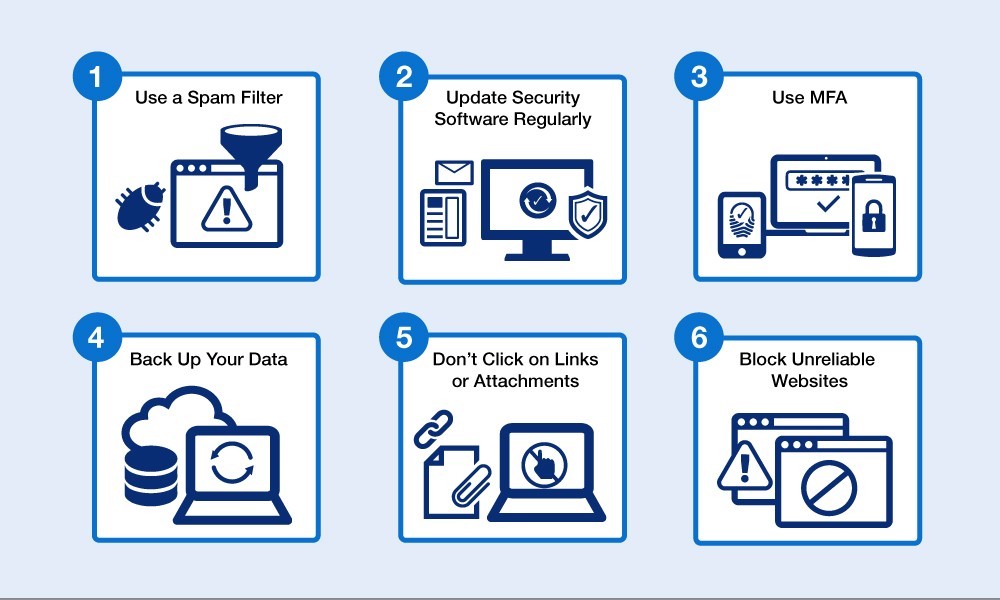

چگونه از حمله فیشینگ جلوگیری کنیم؟

با توجه به موارد گفته شده میتوان گفت، هوشیار بودن کاربران، یک راه اصلی برای جلوگیری از حملات فیشینگ است. غالبا، یک پیام جعلی، حاوی اشتباهات بسیار ظریفی است. این اشتباهات شامل اشتباهات املایی و ایجاد تغییراتی در نام دامنه میباشد. کاربران باید هوشیار باشند و به این فکر کنند که چرا چنین ایمیلی دریافت کردند.

برای ایمنسازی کاربران و زیرساختهای سازمانی، مجموعهای از اقدامات فنی، رفتاری و سیاستگذاری لازم است:

- فیلتر اسپم پیشرفته (Spam Filter)

استفاده از سیستمهایی مانند Barracuda Email Security Gateway یا FortiMail برای شناسایی و قرنطینهی پیامهای مخرب.

- بروزرسانی مداوم نرمافزارها

نصب آخرین پچهای امنیتی برای سیستمعامل، مرورگر و آنتیویروسها. بدافزارهای تزریقشده از طریق فیشینگ معمولاً از آسیبپذیریهای قدیمی سوءاستفاده میکنند.

- استفاده از MFA (احراز هویت چندمرحلهای)

یکی از موثرترین روشها برای مقابله با حملات فیشینگ است، زیرا هنگام ورود به برنامههای مهم، یک لایهی امنیتی اضافه ایجاد میشود. در صورت درز رمز عبور، لایه دوم امنیت مانند ارسال کد یکبار مصرف یا اثر انگشت، مانع ورود مهاجم میشود.

علاوه بر استفاده از احراز هویت چندعاملی، بهتر است سازمانها سیاستهایی در مورد اعمال پسوردهای دقیق پیاده کنند. به عنوان مثال، کارمندان میبایست ملزم به تغییر مکرر پسورد خود باشند و همچنین مجاز به استفاده از یک پسورد برای چندین برنامه نباشند.

- آموزش کارکنان

آشنایی کاربران با نحوهی تشخیص ایمیلهای فیشینگ و تمرین با شبیهسازها (مثل KnowBe4).

- استفاده از مرورگر و ایمیل با محافظ داخلی

مرورگرهایی مثل Chrome و Firefox قابلیت هشداردهی دربارۀ صفحات جعلی را دارند.

- پشتیبانگیری از اطلاعات

تمامی دیتای حساس باید رمزگذاری شده و پشتیبانگیری شود، این امر در صورت رویداد رخنه بسیار حیاتی خواهد بود.

نتیجهگیری

فیشینگ صرفاً یک تهدید سطح پایین نیست؛ بلکه میتواند نقطه شروع یک زنجیرهی خطرناک از رخنههای امنیتی باشد. امروزه، آگاهی، آموزش، استفاده از ابزارهای تخصصی و بازبینی مستمر سیاستها، مؤلفههای حیاتی برای مقابله با این تهدید هستند.

هرچه سازمانی بزرگتر و دادههایش باارزشتر باشد، فیشینگ پیشرفتهتر و هدفمندتری علیه آن برنامهریزی میشود. بنابراین پیادهسازی رویکرد Zero Trust، بهروزرسانی مستمر، استفاده از احراز هویت چندمرحلهای و آموزش کارکنان، ضرورتهایی اجتنابناپذیر در زیستبوم دیجیتال محسوب میشوند.

![مقایسه فورتیگیت 70G و 70F و 60F [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/04/Copy-of-FortiGate-90G-1-240x144.png)

![مقایسه فورتیگیت 200G و فورتیگیت 200F [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/03/FG-200F-Vs-FG-200G-240x144.png)

![آموزش Automation Backup در فورتی گیت [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/02/Automation-Backup-in-FortiGate-240x144.png)

![آموزش پیکربندی تانل GRE بین فورتی گیت و میکروتیک [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2024/12/پیکربندی-تانل-GRE-بین-فورتی-گیت-و-میکروتیک-240x144.png)