گسترش بدافزار GrandCrab با Spam Campaign جدید

در طی چند روز گذشته، FortiGuard Lab موج جدیدی از یک spam campaign email جدید را مشاهده کرده است که حاوی آخرین نسخه از GrandCrab malware v 2.1 میباشد. این مقاله حاوی یک مرور اساسی از این campaign مخرب است، و به جزئیاتی اشاره دارد که میتواند به کاربران برای شناسایی آن کمک کند.

Spam Campaign

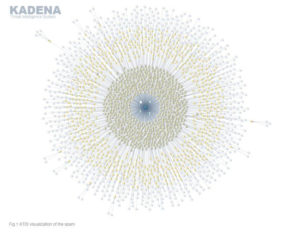

تصویر زیر یک screenshot از (Kadena Threat Intelligence System) است که یک دید کلی از یک spam campaign را نشان میدهد که یک نمونه از GrandCrab v2.1 را به عنوان یک payload ارائه میدهد.

همان طور که در عکس زیر نشان داده شده است جدا کردن یک شاخه از عکس به ما اجازه میدهد تا بتوانیم با جزئیات بیشتری به campaign نگاه کنیم. این عکس نشان میدهد که چندین ایمیل شامل یک Javascript attachment ، هنگام اجرا شدن یک نوع از Grancrab v2.1 را از یک URL آلوده دانلود میکند. http[:]//185.189.58.222/uh.exe

این گراف همچنین نشان میدهد که سه hash منحصر بفرد (متفاوت) از GrandCrab malware در URL موجود است. این بدین معناست که نمونههای تازه ساخته شده به طور همزمان pushed میشوند، و احتمالا این اتفاق با پیکربندی متفاوت، به منظور تلاش برای مخفی ماندن از file signature های به خصوص رخ میدهد.

نهاد پشتیبانی کننده این آدرس IP خود را به GrandCrab malware محدود نکرده، و از دیگر بدافزارها، مانند Phorpiex، که یک worm میباشد و اجازه دسترسی به backdoor و کنترل را به اتکر میدهد، همچنین IRCbot که یک تروجان است که حملات به سیستم آلوده را با دسترسی remote فراهم میکند به علاوه اینکه از coin miner پشتیبانی مینماید.

همان طور که قبلا اشاره شد، نمونههای mail spam شامل JavaScript های پنهان attach شده داخل archiveها با فرمت نام فایل DOC<NUMBERS>.zip میباشند. محتوای آنها عملا همان طور که در عکس زیر نمایش داده شده میباشند. نمونههای مشاهده شده حاوی subject های زیر هستند:

Document #NUMBERS

Invoice #NUMBERS

Order #NUMBERS

Payment Invoice #NUMBERS

Ticket #NUMBERS

Your Document #NUMBERS

Your Order #NUMBERS

Your Ticket #NUMBERS

Graphical Distribution

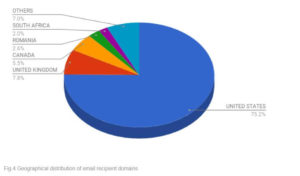

گراف زیر جزئیات گسترش spam به لحاظ domain دریافت کننده ایمیلها از spam email های جمعآوری شده در طی هفته گذشته را نشان میدهد. همان طور که مشاهده مینمایید،در حال حاضر email server هایی که در آمریکا قرار دارند دریافت کنندههای اصلی این campaign هستند.

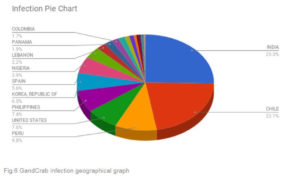

از سوی دیگر، گراف زیر یک دید کلیتر از گسترش GrandCrab malware در ماه گذشته را نشان میدهد.

با توجه به infection های موفق، همان طور که در گراف زیر مشخص است هندوستان در بالاترین نقطه قرار دارد.

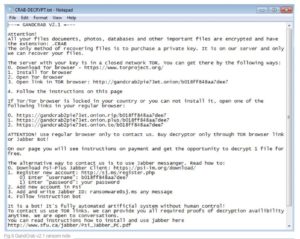

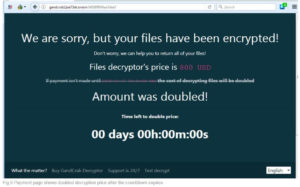

متنی در بدافزار قرار دارد که شامل یک لینک در onion site میباشد و کاربر باید با استفاده از یک TOR browser (مرورگری که برای browse اینترنت و دانلود به طور ناشناس طراحی شده است) برای خرید فایلهای رمزگذاری شده اقدام نماید.

در این صفحه اطلاعات کلی بدافزار، شامل دستورالعملها و مقدار پیش پرداخت اولیه نمایش داده شده، و در صورت عدم پرداخت بعد از یک بازه زمانی مشخص این مقدار دو برابر خواهد شد. اگر چه پرداخت کردن این پول درست مانند دیگر باج افزارها بازگشت فایلها را گارانتی نمیکند.

نتیجه

GrandCrab malware ، یا هر نوع بدافزاری میتواند خسارات جبران ناپذیری برای سیستم آلوده ایجاد کند. بهترین دفاع در برابر این نوع از حملات سلامت سایبری و شیوههای ایمن میباشد. در این موارد، به خاطر داشته باشید که، آگاه بودن در مورد ایمیلهای ناخواسته، خصوصا آنهایی که attachment های اجرایی دارند. به علاوه، همیشه مطمئن باشید که به منظور recover کردن سیستم آلوده backup در یک شبکه ایزوله داشته باشید.

راهکار

کاربران Fortinet با راهکارهای زیر محافظت میشوند:

- ایمیلها توسط FortiGuard AntiSpam Service بلاک میشوند.

- فایلها در زنجیره حمله توسط FortiGuard Antivirus شناسایی میشوند.

- URLها و C2 های مخرب دانلود توسط FortiGuard Web Filtering Service بلاک میشوند.

- هر نقطه اجرایی در attack chain توسط FortiSandBox به عنوان High Risk معرفی میشود.

FortiMail and the Security Fabric

FortiMail یک مولفه مرکزی از Fortinet Security Fabric و یک نقطه حفاظت کلیدی در برابر، تهدیدات جدید و حتی قدیمی که تا به حال دیده نشدهاند و از ایمیل به عنوان attack vendor استفاده میکنند، میباشد.

فورتی میل دارای چندین لایه یکپارچه پیشگیری از تهدید است که امکان شناسایی و مقابله با GrandCrab malware و همچنین دیگر تهدیدات email-bourne را نیز فراهم میکند.

طیف وسیعی از روشهای مبتنی بر محتوا به منظور خنثی کردن این نوع از تهدیدات در دسترس هستند:

- حذف محتوای فعال به طور مثال exe و javascript از ایمیلها

- خنثی کردن فایلهای Office و PDF با حذف macroها، javascript، Embedded content، DDE و غیره.

یک ویژگی کلیدی از تجهیزات امنیتی به اشتراک گذاشتن threat intelligence در بین تمام participant ها میباشد. هنگامی که تهدید شناسایی میشود، malware و packageهای URLهای مخرب بین تجهیزات امنیتی شامل FortiSandBox، FortiMail، FortiGate و FortiClient به اشتراک گذاشته میشوند تا به محض تلاش مجدد تهدید برای بهره برداری از دیگر vendor ها فورا شناسایی شود.

![مقایسه فورتیگیت 70G و 70F و 60F [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/04/Copy-of-FortiGate-90G-1-240x144.png)

![مقایسه فورتیگیت 200G و فورتیگیت 200F [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/03/FG-200F-Vs-FG-200G-240x144.png)

![آموزش Automation Backup در فورتی گیت [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/02/Automation-Backup-in-FortiGate-240x144.png)

![آموزش پیکربندی تانل GRE بین فورتی گیت و میکروتیک [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2024/12/پیکربندی-تانل-GRE-بین-فورتی-گیت-و-میکروتیک-240x144.png)