حمله BEC چیست و چگونه میتوان از آن جلوگیری کرد؟

در این مقاله، قصد داریم بررسی کنیم که چرا مجرمان سایبری از BEC (business email compromise) استفاده میکنند، چگونه کار میکند و چرا همچنان یک مشکل جدی است.

BEC یک روش آزمایش شده و ارزیابی شده برای حمله سایبری است که هر ساله میلیاردها دلار هزینه برای مشتریان و کسب و کارها دارد.

چه چیزی BEC را به یک تکنیک رایج جرایم سایبری تبدیل میکند؟

به زبان ساده: مجرمان سایبری از BEC به عنوان راهی برای موثرتر کردن حملات مهندسی اجتماعی استفاده میکنند.

حمله مهندسی اجتماعی شکلی از جرایم سایبری به فرم جعل هویت است. مهاجم وانمود میکند که یک فرد قابل اعتماد است تا بتواند به هدف نهایی خود دست پیدا کند. بر اساس گزارش بررسی نقض دادههای 2021 Verizon (DBIR)، BEC دومین نوع رایج حمله مهندسی اجتماعی است.

در یک حمله BEC یا سایر حملات مهندسی اجتماعی، عامل تهدید وانمود میکند که یک فرد قابل اعتماد است تا آنچه را که میخواهد انجام دهد.

در اینجا چند نمونه از حملات مهندسی اجتماعی که میتوانند شامل BEC باشند آورده شده است:

- فیشینگ: یک حمله مهندسی اجتماعی است که از طریق ایمیل انجام میشود (smishing و vishing حملات مهندسی اجتماعی هستند که به ترتیب از طریق پیامک و صوت انجام میشوند)

- کلاهبرداری مدیر عامل (CEO fraud): یک حمله فیشینگ که در آن حمله هویت مدیر شرکت جعل میشود.

- نهنگ (Whaling): یک حمله فیشینگ که مدیر اجرایی شرکت را هدف قرار میدهد.

- کلاهبرداری انتقال پول (Wire transfer fraud): یک حمله فیشینگ که در آن مهاجم هدف را متقاعد میکند تا پولی را به حسابش واریز کند.

همه این حملات مهندسی اجتماعی به نوعی شامل جعل هویت هستند. کلاهبرداران از هر ابزاری استفاده میکنند تا جعل هویت جعلی خود را موجهتر نشان دهند. و یکی از بهترین ابزارهای موجود یک آدرس ایمیل تجاری واقعی یا به ظاهر واقعی است.

حملات BEC هم افراد و هم مشاغل را هدف قرار میدهند. مهاجم بصورت کلی از BEC برای دسترسی به یکی از موارد زیر استفاده میکند:

- پول: بر اساس گزارش بررسی نقض دادههای 2021 Verizon، اکثریت قریب به اتفاق حملات سایبری انگیزه مالی دارند.

- اعتبار حساب: یک ایمیل تقلبی ممکن است حاوی یک پیوند فیشینگ باشد که به صفحه ورود به حساب جعلی منجر میشود. FBI هشدار میدهد که این نوع BEC در حال افزایش است.

- گواهیهای هدیه: مهاجمان BEC میتوانند هدف خود را متقاعد کنند که به جای انتقال پول، گواهیهای هدیه خریداری کند. FTC در ماه می 2021 هشداری را در مورد این نوع کلاهبرداری رایج اعلام کرد.

اکنون که میدانید چرا مجرمان سایبری حملات BEC را انجام میدهند، میخواهیم نحوه انجام آن را بررسی کنیم.

حمله BEC چگونه کار میکند؟

تعاریف مختلفی درباره BEC وجود دارد – بنابراین قبل از اینکه فرآیند را توضیح دهیم، اجازه دهید منظورمان را از این نوع حمله بیان کنیم: حمله BEC هر حمله فیشینگی است که هدف آن معتقد است ایمیلی از یک کسب و کار واقعی دریافت کرده است.

همانطور که توسط Verizon اشاره شده است، “BEC حتی مجبور نیست یک آدرس ایمیل تجاری را به خطر بیاندازد. Your.CEO@davesmailservice.com اغلب در مجموعه دادههای ما ظاهر میشود. چندین روش وجود دارد که یک مجرم سایبری میتواند برای رسیدن به این هدف از آنها استفاده کند، از جمله:

1) جعل هویت ایمیل:

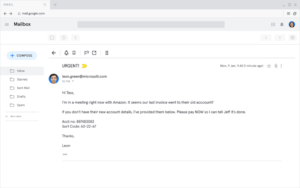

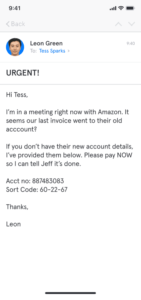

در جعل هویت ایمیل مهاجم یک حساب ایمیل ایجاد میکند که شبیه یک حساب ایمیل تجاری است. مثلا:

در این مورد، ممکن است تصور کنیم که لئون گرین واقعاً رئیس Tess است و واقعاً یک فاکتور برای آمازون باید پرداخت شود. این اطلاعات به راحتی بطور آنلاین پیدا میشوند. اما، توجه داشته باشید که آدرس ایمیل فرستنده “leon.green@microsott.com” است. اگر با دقت نگاه کنید، میبینید که Microsoft اشتباه املایی دارد.

بسیاری از مردم از توجه به این جزئیات کوچک غافلند. بدتر از آن، سرویس گیرندگان ایمیل تلفن همراه، معمولاً فقط نام نمایشی فرستنده را نشان میدهند و آدرس ایمیل او را پنهان میکنند.

2) جعل ایمیل:

در جعل ایمیل مهاجم پاکت نامه و هدر ایمیل را تغییر میدهد. سرور دریافت کننده ایمیل فکر میکند ایمیل از یک دامنه شرکتی آمده است و سرویس گیرنده ایمیل اطلاعات فرستنده نادرست را نشان میدهد.

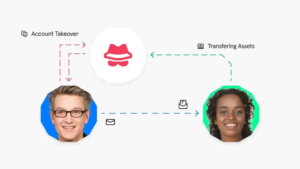

3) صاحب حساب ایمیل:

در تصاحب حساب (ATO)، مهاجم از طریق هک و یا با استفاده از اعتبار حساب سرقت رفته به حساب ایمیل شرکتی دسترسی پیدا میکند. آنها اطلاعاتی درباره مخاطبین کاربر، سبک ایمیل و دادههای شخصی جمعآوری کرده و سپس از حساب برای ارسال ایمیل فیشینگ استفاده میکنند.

جعل هویت برنامه (Application impersonation)

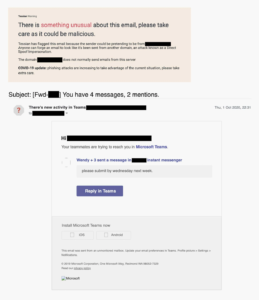

در سالهای اخیر، تعداد کلاهبرداریهایی که از «جعل هویت برنامه» استفاده میکنند، افزایش یافته است.

در حمله جعل هویت برنامه، کاربر هدف، ایمیلی را دریافت میکند که به نظر میرسد یک اعلان خودکار بوده و از طریق یک برنامه کاربردی در محل کار مانند زوم، آفیس 365 یا Gmail ارسال شده است.

در اینجا یک مثال آورده شده است – یک ایمیل فیشینگ که به عنوان یک اعلان از طرف تیمهای مایکروسافت مخفی شده است، شناسایی و از آن جلوگیری شد:

با کلیک بر روی پیوند، کاربر به یک صفحه ورود هدایت میشود که اعتبار ورود به سیستم را دریافت میکند.

جعل هویت ایمیلهای تجاری خودکار یک تهدید رایج است. تحقیقات GreatHorn نشان میدهد که برنامههای مرتبط با کسبوکار حدود 45 درصد از حملات مرتبط با جعل هویت در اوایل سال 2021 را تشکیل میدهند.

حمله BEC چقدر جدی است؟

میدانیم که BEC یک روش رایج حمله سایبری است. اما چه تعداد از کسب و کارها تحت تأثیر قرار گرفتهاند و اثرات مخرب آنها چقدر بوده است؟ از آنجایی که بسیاری از حملات BEC مورد توجه قرار نمیگیرند – و سازمانهای مختلف از تعاریف مختلفی از BEC استفاده میکنند – پاسخ مشخصی وجود ندارد.

پس ما در مورد شیوع BEC چه میدانیم؟ بهترین منبع، آمار جرایم سایبری از مرکز شکایات جرایم اینترنتی FBI (IC3) است که گزارش میدهد:

- بین سالهای 2016 و 2020، تعداد 185718حادثه BEC را در سراسر جهان ثبت شده که منجر به خسارات بالغ بر 28 میلیارد دلار شد.

- در سال 2020، زیان BEC از 1.8 میلیارد دلار فراتر رفت که چهار برابر نسبت به سال 2016 افزایش یافته است.

- تعداد حوادث BEC بین سالهای 2016 و 2020 به میزان 61 درصد افزایش یافت.

منبع: www.techtarget.com

![مقایسه فورتیگیت 70G و 70F و 60F [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/04/Copy-of-FortiGate-90G-1-240x144.png)

![مقایسه فورتیگیت 200G و فورتیگیت 200F [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/03/FG-200F-Vs-FG-200G-240x144.png)

![آموزش Automation Backup در فورتی گیت [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2025/02/Automation-Backup-in-FortiGate-240x144.png)

![آموزش پیکربندی تانل GRE بین فورتی گیت و میکروتیک [ستاک فناوری ویرا]](https://www.setakit.com/wp-content/uploads/2024/12/پیکربندی-تانل-GRE-بین-فورتی-گیت-و-میکروتیک-240x144.png)